El malware, o virus informático, es un arma relativamente barata, silenciosa, y que puede causar verdaderos estragos si se dirigen contra infraestructuras críticas de países. De hecho, a lo largo de la historia reciente se han hecho algunos ataques cibernéticos muy importantes y que han podido causar graves consecuencias, incluso en grandes potencias mundiales.

Estos códigos maliciosos se pueden camuflar, ejecutándose en un segundo plano de forma totalmente transparente al usuario, y hacer que los sistemas vulnerables los ejecuten como si fuese cualquier otro programa, solo que su función es otra muy diferente a los programas convencionales. Son el arma perfecta, y por ello se están empleando en las ciberguerras que hay actualmente activas…

Los casos más llamativos de malware dirigido contra países

Stuxnet

Stuxnet es un conocido gusano, un tipo particular de malware que infecta a sistemas operativos Microsoft Windows. Fue descubierto en 2010 por la empresa de seguridad bielorrusa VirusBlockAda.

Este código malicioso va dirigido a los sistemas industriales SCADA de Siemens, unos sistemas que controlan y monitorizan procesos industriales. Lo que hace este virus es reprogramar y espiar estos sistemas, y lo hace de una forma muy sofisticada como para haber sido creado por un grupo de ciberdelincuentes. Y es que fue obra de gobiernos…

El objetivo era infectar los sistemas de las plantas con centrifugadoras de refinamiento de material radiactivo de Irán, para intentar obtener detalles de su programa nuclear. Las propias fuentes de éste país lo etiquetaron como un arma para una guerra cibernética y han atribuido su autoría a medios de espionaje estadounidenses e israelíes.

Su complejidad es poco típica en el mundo del malware:

- Aprovecha vulnerabilidades 0-day de Windows para funcionar.

- Este malware ocupa 0.5 megabytes, algo que es extrañamente grande comparado con malware creado por ciberdelincuentes que solo ocupa unos cuantos kilobytes.

- Se sabe que fue escrito usando varios lenguajes de programación como C y C++, lenguajes poco frecuentes en los virus.

- Está firmado digitalmente por dos certificados auténticos robados a autoridades de certificación.

- Se actualiza mediante P2P, incluso si el servidor remoto se ha desactivado.

Todas esas capacidades necesitarían de un equipo de programadores expertos bastante grande y con conocimientos en muchas disciplinas, como sistemas SCADA, PLCs para no bloquearlos, etc. Y eso habría llevado meses o años e trabajo.

Flame

Flame es otro caso de malware interesante. Fue descubierto en 2012 y también afectaba a sistemas operativos Microsoft Windows. El objetivo en este caso era el espionaje de países de Oriente Medio como Irán, Sudán, Siria, Líbano, Egipto, Arabia Saudí, etc.

MAHER, un equipo de respuesta informática de Irán fue quien lo descubrió primeramente, así como otras empresas de seguridad como Kaspersky Lab y CrySyS Lab de la Universidad de Tecnología y Economía de Budapest.

Nuevamente se trataba de un código malicioso bastante sofisticado como para ser obra de un ciberdelincuente. Era capaz de propagarse por redes LAN y memorias USB, consiguiendo capturar pantallas, audio, pulsaciones de teclado (keylogger), obtener información de dispositivos Bluetooth cercanos, y esnifar tráfico de red. Lo que es todo un kit de espionaje cibernético perfecto…

Además, cuando termina de operar, se mantiene a la espera para obtener nuevas instrucciones y seguir obteniendo información de sus víctimas.

Duqu

Duqu es otro caso de malware dirigido contra gobiernos y tiene relación con Stuxnet. Fue detectado en septiembre de 2011 por el Laboratorio de Criptografía y Sistemas de la Universidad de Tecnología y Economía de Budapest.

La empresa de seguridad Symantec, basándose en el informe de 60 páginas de CrySyS, concluyó que Duqu es casi idéntico a Stuxnet, pero con un propósito totalmente diferente. De hecho, Symantec también concluyó que había sido creado por los mismos autores de Stuxnet o alguien que tuvo acceso al código fuente de Stuxnet.

Los expertos que analizaron este malware encontraron algunos puntos muy interesantes en Duqu. Uno es que explota vulnerabilidades no descubiertas hasta la fecha en el kernel Windows. Además, está firmado por firmas digitales robadas como Stuxnet, y está también dirigido contra el programa nuclear de Irán.

Stars

Otro de los virus informáticos que pudo causar serios problemas a ciertos países es Stars. Fue descubierto en 2011 en Irán, y según afirma Teherán fue usado para el espionaje y la guerra cibernética, como otros como Duqu y Stuxnet.

Un laboratorio de Irán está analizando y estudiando este código. Por tanto, las empresas antivirus no tienen información como en los tres casos anteriores. Es todo un misterio, e incluso algunos dudan de su existencia. Algunos especialistas de Kaspersky también creen que Stars no es más que una variante de Duqu.

Según Irán, causa pequeños daños en su etapa inicial, pero que puede ser confundido con algunos ejecutables de organizaciones gubernamentales del país, lo que es un peligro de seguridad nacional para ellos.

Aurora Generator Test

¿Imaginas que un ataque cibernético te devuelve al siglo XIX, sin red eléctrica? Pues no sería tan descabellado, de hecho, el Laboratorio Nacional de Idaho de Estados Unidos, iniciaron un programa que llamaron Aurora Generator Test.

El experimento pretendía demostrar que un ataque cibernético con algún tipo de malware podría destruir los componentes de un generador eléctrico de una estación y hacer que toda una ciudad colapsara sin suministro electrónico.

Usaron un código malicioso que abría y cerraba muy rápidamente los disyuntores de los generadores diésel de la central y hacían que pudiera explotar. Algo que alertó sobre lo vulnerables que pueden llegar a ser estos equipos que usan ModBus y otros protocolos de comunicación poco seguros.

En el simulacro de ataque, algunas piezas del generador de 2,25MW saltaron por los aires y aterrizaron hasta a casi 25 metros de distancia. Éste quedó completamente inservible en unos 3 minutos, pero se concluyó que un ataque real podría haberlo hecho incluso más rápido. Algo preocupante teniendo en cuenta que el fallo de un solo generador puede generar un apagón en un área urbana importante.

Air-gap malware

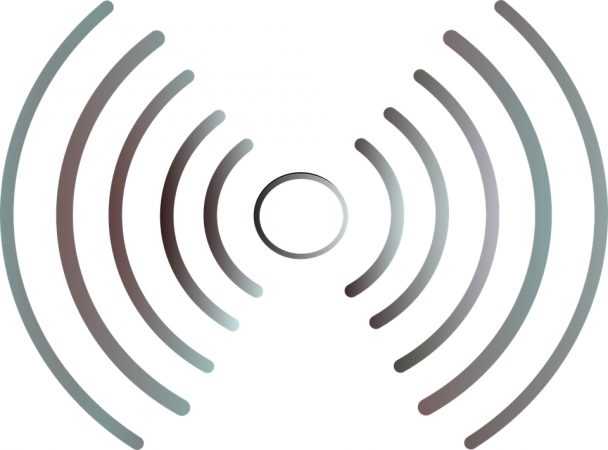

Hasta el momento se necesitaba tener acceso a un equipo de forma física para atacarlo o que estuviera conectado a una red desde donde penetrar. Pero ¿y si eso ya no fuese necesario?

De eso tratan algunas investigaciones, especialmente de Israel, que buscan nuevos vectores de ataque que no necesitan que un equipo esté conectado a una red ni tener acceso físico a él.

Este tipo de ataques ha recibido el nombre de air-gap malware, es decir, virus del espacio aéreo. Diseñados para vencer el aislamiento del aire y poder atacar equipos informáticos cercanos sin necesidad de contacto ni conexión.

Para ello se aprovecha los micrófonos y sistemas de sonido de los actuales equipos informáticos usando ondas acústicas, o vibraciones de determinadas frecuencias, para realizar las acciones que se necesitan.

Algunos ejemplos son:

- AirHopper: de 2014, en el que se puede filtrar información de un ordenador cercano aislado usando frecuencias FM.

- BitWhisper: llegó en 2015 y usaba termografías para medir variaciones térmicas y poder obtener datos de un equipo cercano. Este ataque permite comunicación bidireccional.

- Otros: existen más casos como GSMem, OOB-CC, Ramsay Malware, etc. Nuevas formas de atacar usando la acústica, vibraciones, magnetismo, variaciones térmicas, frecuencias de radio y otros medios físicos. Algo que parecía impensable hasta hace poco y que aún suena exótico…

Antivirus, otro problema

Los antivirus parecen el software que te puede salvar de las anteriores amenazas, y pero ¿y si son también parte del problema?

Un antivirus es un software de código cerrado (en su mayoría), por lo que no puedes saber realmente lo que hace en tu sistema. Además, se instalan con privilegios en el sistema operativo, lo que les da capacidades para hacer lo que quieran. Esto se hace, en principio, en pos de la seguridad.

Pero ¿y si llevan funciones ocultas o de espionaje? Eso es lo que algunos gobiernos, entre ellos el de la Unión Europea, ha intentado analizar, rechazando algunos antivirus sospechosos de marcas bastante conocidas.

La Comisión Europea, así como otros gobiernos, pedía una resolución en uno de sus informes en el que se pedía, para su uso gubernamental, «Prohibir programas que hayan sido confirmados como malintencionados, como los de Kaspersky Lab.» Y es que con el software privado nada es lo que parece…

Hardware ¿infectado?

El hardware no está libre de vulnerabilidades que pueden ser explotadas para atacar sistemas. El caso más alarmante de todos ha sido el de Intel y sus chips vulnerables con multitud de agujeros de seguridad. Pero no es el único.

¿Y si los gobiernos también pudieran usar el hardware como un vector de ataque más? Un malware puede descubrirse tarde o temprano, pero un dispositivo físico manipulado o con chips diseñados específicamente para poder penetrar, pueden ser más complicados de identificar.

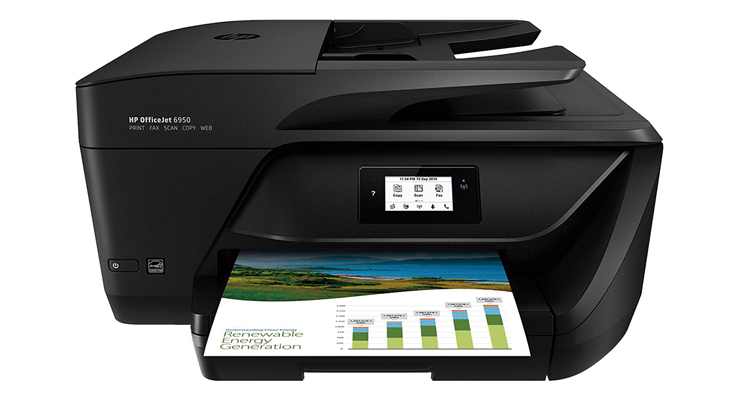

En 1991, hubo una noticia falsa en la que se hablaba de un caso en el que Estados Unidos envió impresoras manipuladas a Irak. Con un supuesto virus llamado AF/91 y que se propagó por los sistemas Windows de las instalaciones de radares del país, apagando el sistema.

Esto que fue una broma, en la actualidad puede ser una realidad… De hecho, se puede manipular el firmware de las placas Arduino para que infecten equipos, y es relativamente sencillo.