Fue un día tonto de julio de 2015 cuando ocurrió algo sorprendente. Nuestros amigos italianos, los «enemigos de internet», los expertos hackers contratados por gobiernos de todo el mundo para espiar a sus ciudadanos tenían un serio problema.

Se filtraron en la red miles de archivos y correos electrónicos de Hacking Team. Alguien había hackeado todos sus sistemas, dejando al descubierto toda la información de la compañía, desde miles de correos electrónicos hasta facturas, documentación interna, claves de sus programas, contactos comerciales y software con sus exploits y su código fuente.

Todo había quedado volcado en internet para quien quisiera acceder a ello. Hasta 400 GB de información de todo tipo que hoy pueden leerse en varias páginas, entre ellas, Wikileaks.

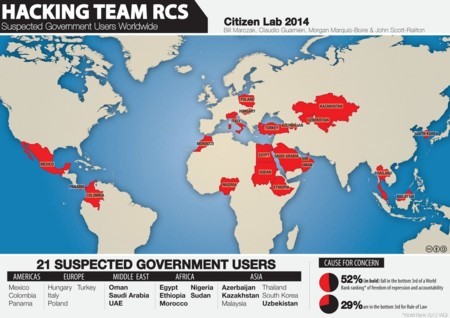

Esto ha hecho que lo sepamos absolutamente todo sobre la firma y sus actividades. Por ejemplo, el país que más dinero gastó en programas espía, virus y malware es México. Agencias como el FBI, los servicios de inteligencia rusos o el CNI español eran clientes activos en el momento de la filtración, y pagaban religiosamente sus licencias a precios variables según mercado. Había hasta 97 clientes de 35 países, incluyendo (aunque la firma lo había negado en público en varias ocasiones)países de regímenes autoritarios como Sudan, que desde luego han debido hacer un uso poco ético del software. Este país en concreto tenía un contrato de un millón de dólares y había depositado ya un pago de 500 000 dólares, según la información que hoy conocemos.

Agencias como el FBI, los servicios de inteligencia rusos o el CNI español eran clientes activos en el momento de la filtración

De Etiopía se sospechaba que había utilizado los servicios de Hacking Team para espiar a los periodistas de Ethiopian Satellite Television; hoy sabemos que eso no era una sospecha, sino que está confirmado.

Los angelitos de Hacking Team incluso intentaron vender al Estado del Ciudad del Vaticano sus virus y troyanos sin rubor. Desde luego eran temerarios, y, tras todo esto, no creo que puedan ir al cielo. Hasta preparaban una aplicación de móvil con el señuelo de la Biblia para poder infectar terminales.

Es preocupante ver que la policía (aunque su contrato no parecía activo ya en el momento del hackeo) y el CNI español eran clientes de dicha firma. Es decir, que pagaban por virus y exploits con los que intuyo que algo harían… Si se han utilizado sin que lo autorizara un juez, se habría estado vulnerando el artículo 18.3 de la Constitución respecto a la privacidad de las comunicaciones. Si alguien de la esfera política tira «en serio» del hilo, me temo que aquí va a haber sorpresas, y que los mandos del CNI se van a ver en un problema.

hay correos electrónicos en los que los policías solicitan ayuda para infectar terminales de usuarios, reciben instrucciones y confirman que han podido hacerlo «al primer intento con éxito».

En esa fecha, en España no había ley alguna que habilite a los cuerpos y las fuerzas de seguridad del Estado para utilizar virus o troyanos contra los usuarios. Esa ley se aprobó hace unos meses, y es un escándalo mayúsculo , un traje a medida para cubrir lo que era un secreto a voces que ocurría en el CNI, Policia y Guardia Civil.

Hacking Team ponía a disposición del CNI un portal para que generaran sus propios programas de malware basados en vulnerabilidades zerodays. Ya están tardando algunos partidos políticos, esos que son tan rápidos para otras tonterías, en preguntar en el Parlamento español contra quién se han utilizado estas herramientas y en confirmar si había orden judicial previa. No es por ser mal pensado, pero uno no suele pedir permiso para utilizar una herramienta que oficialmente no tienes y no existe. Asunto complicado.

Otra cosa curiosa que hemos podido descubrir es cómo el FBI utilizaba el software de los italianos para desenmascarar a usuarios que usan la red TOR. Primero los infectaba, y luego revelaba su IP real cuando estuvieran usando TOR. El FBI gastó hasta 775.000 dólares en el uso de herramientas de Hacking Team.

En general, este escándalo, del que sabremos mucho más en los próximos meses (a medida que se vayan leyendo los cientos de miles de correos electrónicos filtrados), era previsible y no ofrece muchas sorpresas sobre lo que los malpensados teníamos en mente que estaba sucediendo… Bueno, sí, ¡ofrece una sorpresa!

Tenían exploits para entrar como Pedro por su casa en ordenadores y móviles Android (especialmente si tenían permisos root) y iPhone (en caso de tener jailbreak)

Eso sí, la principal conclusión es que uno de los mayores coladeros son las vulnerabilidades de Abode Flash Player en tu navegador, ya sea Internet Explorer, Chrome , Safari o Firefox. Estos agujeros de seguridad permiten que, simplemente visitando una web y sin que te enteres, alguien te introduzca sin ningún problema código malicioso en tu ordenador. Incluso días después de la filtración, algunas de estas vulnerabilidades seguían sin ser solucionadas por parte del fabricante. Dado que tener Flash no es imprescindible ya para navegar por internet, es recomendable desinstalarlo. En internet encontrarás decenas de artículos que, tras este incidente, lo recomiendan y explican cómo hacerlo.

Una cosa más…, como curiosidad. Comprometer 400 GB de información es algo muy complicado de hacer entrando remotamente en servidores de internet; la brecha tendría que haber sido enorme y haber durado mucho tiempo. Hay quien piensa que fue un acceso físico a los servidores de Hacking Team, y que alguien copio los discos duros.

Se puede perder la fe y la reputación. El que pierde de esta manera la reputación en internet no la recupera nunca. Esta empresa ha dejado en evidencia a gobiernos y empresas de todo el mundo. Sus claves, sus contactos, personas que trabajan en ellas, su negocio y sus actividades.

El cazador ha sido cazado. Y tal vez lo merecía.