El portal especializado Infosecurity publicó una noticia donde se señalaba a Fancy Bear como responsable de la publicación en Internet de documentos manipulados que previamente habían sido robados en distintas operaciones de hackeo.

Estaríamos por tanto ante el mismo grupo al que se atribuye la entrada en los servidores del Comité Nacional Demócrata en la pasada campaña de las elecciones presidenciales de Estados Unidos.

Los documentos no eran manipulados en su totalidad. Tan solo se añadía o se eliminaba algunos fragmentos con una forma de proceder que en apariencia apunta a una intención de desinformar.

Una forma de proceder que en apariencia apunta a una intención de desinformar

El informe publicado por Citizen Lab, laboratorio interdisciplinar de la Escuela Munk de Asuntos Globales de la Universidad de Toronto recoge que los afectados por esta maniobra fueron periodistas, activistas anticorrupción, ONG todos ellos críticos con el Gobierno de Vladímir Putin, entre otros.

Como señala el estudio, el paciente cero de la investigación David Satter que no es un periodista de perfil bajo precisamente.

Fue expulsado de Rusia en 2013 por una supuesta “violación flagrante” de las leyes de visado, pero la mayoría lo atribuye a su libro Darkness and Down que, aunque en el informe no se menciona, lleva el contundente subtítulo de the rise of the Russian criminal state.

El paciente cero de la investigación fue un periodista expulsado de Rusia en 2013

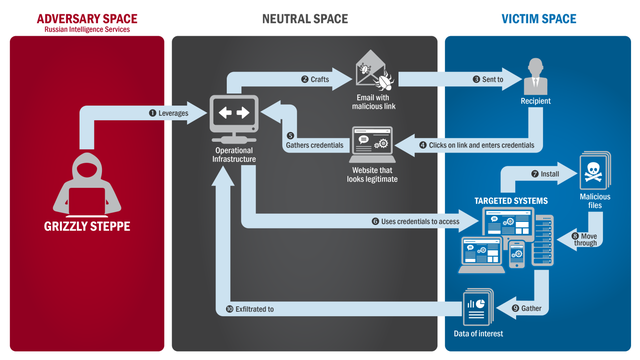

Un correo electrónico del 5 de octubre del año pasado en forma de advertencia de seguridad de Google aseguraba que el correo del destinatario estaba comprometido porque un desconocido se había hecho con su contraseña.

Se ofrecía la posibilidad de proteger la cuenta pinchando en un botón donde se leía “Cambiar contraseña”. Al hacer clic se dirigía a la víctima a un enlace alojado en Tiny cc., un acortador de enlaces.

Desde ahí la víctima acababa en una página cuyo enlace, a simple vista, parecía estar alojado en Google.

El correo del destinatario estaba comprometido porque un desconocido se había hecho con su contraseña

Citizen Lab no obstante puntualiza que el destino último de este link ya conducía a una página web sin carácter malicioso cuando lo investigaron.

Por otra parte, observando el encabezamiento del mensaje vieron cómo el correo se envió desde el servicio de mensajería del buscador ruso Yandex, en concreto usando la dirección g.mail2017@yandex.com.

Dos días después, el 7 de octubre, Satter recibió un segundo email con el mismo engaño solo que esta vez la dirección desde la que se envió era annaablony@mail.com.

Esta vez el periodista sí picó el anzuelo e introdujo su contraseña en lo que él creía que era la página habitual de Google para introducir las credenciales de usuario.

En ese momento tenía desactivada temporalmente la autenticación en dos factores. De tal forma que comprometida la contraseña, comprometido el acceso a la cuenta.

Justo después de entregar sus credenciales, la cuenta de Gmail de Satter registró un acceso no autorizado desde una IP de Rumanía.

Al final el periodista sí picó el anzuelo e introdujo su contraseña en lo que él creía que era la página habitual de Google

Curiosamente, el servidor asociado a esta misma IP era el mismo que a su vez alojaba la falsa página de Google para introducir la contraseña y que Satter había dado por buena.

Varios documentos sustraídos de los emails de Satter fueron colgados en la página del grupo hacktivista abiertamente prorruso CyberBerkut, sin modificación alguna. Salvo uno.

Se trataba de un informe redactado por Sutter donde se describía un proyecto de periodismo de investigación en Rusia de Radio Liberty.

La información robada se publicó en el blog de un grupo ‘hacktivista’ abiertamente prorruso

Radio Liberty es un medio internacional del Gobierno de Estados Unidos fundado en 1951 para introducir noticias e información en la Unión Soviética.

En el estudio de Citizen Lab se puede consultar el documento original y el que fue posteriormente manipulado.

Comparándolos, se puede observar cómo se suprime prácticamente toda alusión a Radio Liberty y cómo a la lista de trabajos de investigación de periodistas en torno a ese proyecto de Radio Liberty se añaden otros que no figuraban en un principio en esa lista original.

En el estudio se puede consultar los originales y sus respectivas versiones falseadas

Todos los nombres añadidos y sus respectivos trabajos tienen en común que ponen el foco en el posible enriquecimiento personal y en la supuesta corrupción de un círculo de personas próximos al Kremlin.

Los autores del estudio creen que suprimiendo alusiones claves a Radio Liberty se da la sensación de estar ante una campaña mediática de grandes proporciones y no ante un solo proyecto periodístico de un solo medio de comunicación.

Añadir nombres de periodistas y activistas anticorrupción como el conocido Alexéi Navalny a la lista de colaboraciones tendría como probable objetivo según estos investigadores sembrar la duda sobre si están siendo financiados por ese ficticio gran proyecto de campaña mediática.

La conexión con el ‘hackeo’ al equipo de campaña de Hillary Clinton

En la campaña de phishing analizada, la URL utilizada se cifró con un conjunto de parámetros usando el sistema base64. Cuando se hacía clic en esa URL el enlace aportaba información clave sobre las víctimas al sitio usado para dicha campaña.

Esos mismos parámetros y ese mismo procedimiento de cifrado se utilizaron también en marzo de 2016 contra el Comité Nacional Demócrata y la campaña de Hillary Clinton.

CitizenLab afirma que ello puede deberse a una reutilización del código, a que en ambas operaciones se utilizaron las mismas herramientas.

Comparando el caso del periodista y del Comité Nacional Demócrata podemos estar ante una reutilización de código

El ataque contra el Comité Nacional Demócrata incluía el mismo recurso a la falsa página del equipo de seguridad de Google, aunque en esta ocasión prefirieron utilizar el acortador de enlaces bit.ly.

El enlace usado contra John Podesta, a la sazón presidente del comité de campaña electoral de Hillary Clinton, comparte similitudes en lo que se refiere a nomenclatura y subdominios con los dominios empleados contra Satter.

Con estas pruebas, parece complicado atribuir esta campaña de desinformación a través de la manipulación de documentos sustraídos al grupo cibercriminal Fancy Bear. Citizen Lab solo llegó hasta aquí.

Parecía complicado con las pruebas reunidas hasta entonces atribuir con seguridad a Fancy Bear la campaña de desinformación

En cambio, la sección de Tecnología de Forbes afirmó haber llegado más lejos tras continuar la investigación donde lo había dejado CitizenLab.

Tras consultar a distintos expertos en materia de ciberseguridad, este medio aseguró estar en condiciones de afirmar que CyberBerkut operaba junto a o directamente dentro del mismo equipo que hackeó la campaña de Clinton.

Como intentar retener agua entre las manos

Aunque Forbes pudiera haber ido todavía más allá que CitizenLab a la hora de apuntar con algo más de seguridad a la atribución de los ataques, la pregunta del millón sigue siendo la misma.

Si es complicado atribuir de manera inequívoca una operación a un grupo cómo se puede entonces atribuir a un estado concreto. La cautela mostrada por CitizenLab hacia el final de su informe es reveladora.

Los datos recolectados en la campaña que han estudiado emplean más de doce lenguas y afectan al menos a 39 países en general y 28 gobiernos en particular con una orquilla variopinta de asuntos políticos, militares, etcétera.

Los datos recolectados por los atacantes emplean más de doce lenguas y afectan al menos a 39 países y 28 gobiernos

Creen que las campañas están destinadas a hacer acopio de grandes volúmenes de datos. Por ello, prosiguen, se necesita un actor profesionalizado y con una buena cantidad de recursos para poder realizar un análisis efectivo de los datos sustraídos.

Esto es si cabe más necesario todavía cuando se trata de manipular al detalle documentos en un corto período de tiempo para inducir a quien los lea a sacar unas conclusiones determinadas tras haberlos filtrado.

A pesar del presunto interés que el Gobierno ruso podría tener en las víctimas del phishing y de un coste posiblemente elevado de la operación, se admite al final que estas son tan solo “pruebas circunstanciales” de una posible conexión rusa.

Mucho menos se puede hablar de haber hallado “la pistola humeante” que conecte de manera irrefutable estos hechos con una determinada agencia gubernamental del gigante euroasiático.