La digitalización acelerada del transporte y la gestión de mercancías en logística ha permitido optimizar procesos, mejorar la trazabilidad y agilizar entregas. Sin embargo, este avance ha expuesto al sector a amenazas cada vez más sofisticadas que aprovechan la interconexión entre actores, la dependencia del correo electrónico y el uso extendido de aplicaciones remotas.

En los últimos meses, distintos equipos de investigación han alertado sobre un aumento significativo de incidentes en los que delincuentes logran infiltrarse en plataformas de gestión de cargas mediante credenciales sustraídas y maniobras persuasivas en logística.

El objetivo final es tomar control de envíos reales haciéndose pasar por transportistas legítimos, lo que provoca pérdidas económicas, retrasos operativos y graves disrupciones en la cadena de suministro.

Un punto débil en la logística diaria del transporte

Las operaciones del transporte por carretera dependen en gran medida de intercambios continuos de información entre cargadores, intermediarios y transportistas. Este flujo, que combina correos electrónicos, plataformas de pujas y sistemas internos, constituye una superficie de ataque amplia para quienes buscan explotar confianza y hábitos rutinarios.

Según estudios de ciberseguridad recientes, los atacantes se apoyan en accesos robados para infiltrarse en conversaciones activas y manipular la asignación de cargas.

La técnica más habitual consiste en sustituir al transportista legítimo en plena cadena de comunicación en logística. Aprovechando su acceso a cuentas comprometidas, los delincuentes publican información falsa sobre rutas o disponibilidad.

Cuando la víctima responde, se introduce un correo fraudulento diseñado para inducir la descarga de archivos que contienen malware. La manipulación de la relación entre actores del sector se convierte así en la puerta de entrada para operaciones más complejas.

Herramientas legítimas empleadas como intrusión en logística

Uno de los aspectos más preocupantes identificados por expertos es la implantación silenciosa de aplicaciones de monitorización remota utilizadas habitualmente para tareas técnicas. Estas utilidades están diseñadas para facilitar a equipos de soporte la supervisión de sistemas, pero en manos equivocadas se transforman en un método eficaz para mantener acceso prolongado sin ser detectado.

Las investigaciones recientes han documentado el uso de soluciones como ScreenConnect, SimpleHelp o PDQ Connect instaladas sin autorización en equipos de administradores o empleados vinculados al transporte de mercancías.

Estas instalaciones permiten a los atacantes observar movimientos, modificar documentos y seguir de cerca la evolución de operaciones en logística clave. Este tipo de abuso de software legítimo se ha convertido en una tendencia preocupante porque dificulta su identificación, ya que su actividad se confunde con la de herramientas rutinarias.

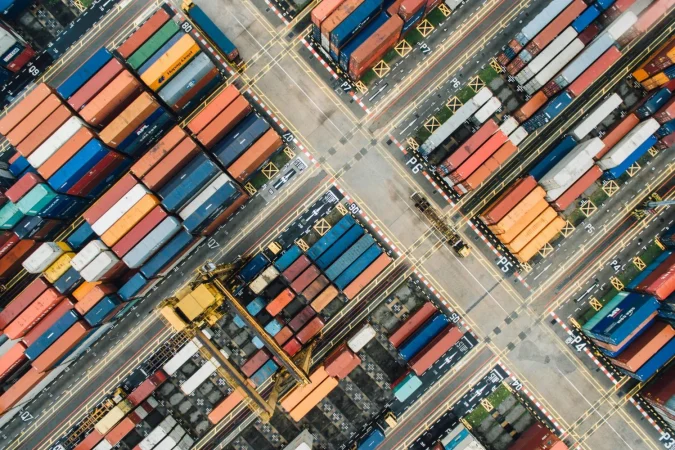

Impacto global en un sector esencial

Aunque buena parte de los incidentes documentados en logística se han producido en Norteamérica, la amenaza afecta igualmente a empresas de Europa y Latinoamérica. La magnitud del problema es considerable, especialmente en subsectores como alimentación y bebidas, donde el volumen de envíos es alto y el margen de error es reducido.

La sustracción de mercancías no solo implica un daño económico directo, sino que también genera interrupciones que afectan a distribuidores, cadenas minoristas y consumidores. Toda la logística está en peligro.

La expansión del comercio internacional y la necesidad de coordinar movimientos entre distintos países incrementan aún más los riesgos. Las cadenas logísticas dependen de plataformas híbridas que integran funcionalidades avanzadas para optimizar rutas o verificar la disponibilidad de camiones. Paradójicamente, estas mismas plataformas se convierten en puntos vulnerables cuando no se implementan medidas estrictas de seguridad ni se controla el uso de software no autorizado.

Evolución del cibercrimen hacia escenarios físicos

Los investigadores coinciden en que existen grupos criminales que han perfeccionado técnicas orientadas a explotar vulnerabilidades digitales como operaciones logísticas. La finalidad no es acceder a información para un ataque posterior, sino alterar directamente el flujo físico de mercancías.

Esta convergencia entre el robo tradicional y la intrusión digital representa un reto para empresas que durante años han tratado ambos ámbitos de forma separada.

La capacidad de los delincuentes para manipular conversaciones internas y simular la identidad de socios comerciales en logística, demuestra un conocimiento profundo del funcionamiento del sector. El uso de perfiles falsos, hilos de correo secuestrados y datos manipulados amplifica la efectividad de los ataques y crea un entorno donde resulta difícil distinguir una interacción legítima de una amenaza encubierta.

Reforzar la vigilancia en logística para evitar pérdidas millonarias

Las empresas que gestionan transporte o almacenaje en el sector de la logística, están adoptando nuevas medidas para frenar esta tendencia, centrándose en la autenticación reforzada, la segmentación de accesos y la supervisión continua de actividades inusuales. La formación de empleados se ha vuelto fundamental, especialmente en equipos administrativos que gestionan ofertas de carga y mantienen contacto constante con transportistas externos.

Los expertos insisten en la importancia de controlar qué herramientas remotas están autorizadas y de revisar continuamente las que se encuentran instaladas en la infraestructura. Las soluciones de monitorización del comportamiento de endpoints se están convirtiendo en un elemento clave para detectar señales tempranas.

La prevención en logística, basada en una combinación de tecnología avanzada y concienciación humana, es la única manera de evitar que estos ataques se traduzcan en pérdidas económicas y en interrupciones prolongadas de los servicios logísticos.

El transporte de mercancías, esencial para el abastecimiento mundial, se enfrenta a un escenario donde la confianza entre actores debe acompañarse de procedimientos estrictos que garanticen la integridad de cada interacción. El equilibrio entre eficiencia y seguridad será determinante para proteger un sector donde la rapidez es imprescindible, pero la protección de los sistemas lo es aún más.