A partir de 2012 o 2013 más o menos se hablaba en medios de divulgación tecnológica sobre la importancia de habilitar la verificación en dos pasos en los servicios en línea que brindaban esta opción.

El sistema más extendido en la verificación de este tipo pasa por introducir un usuario y una contraseña. Para culminar el proceso de entrada o para realizar una operación determinada en nuestra cuenta, se nos envía un SMS con un código que tenemos que utilizar para completar la tarea que estemos llevando a cabo.

No es un secreto que la seguridad en nuestras comunicaciones digitales pasa por reducir estadísticamente las posibilidades de que estas sean interceptadas. La verificación en dos pasos parecía lo mejor que había en ese momento al alcance de una mayoría de usuarios.

No obstante, en junio de 2014 la Oficina de Seguridad del Internauta (OSI) dependiente del Incibe (Instituto de Ciberseguridad de España) lanzó una alerta al hacerse público un fallo en el sistema de verificación en dos pasos de Paypal.

La vulnerabilidad, sin embargo, no la podía explotar cualquiera. Había que hacerse previamente con el nombre del usuario y su contraseña. Una vez completado este primer paso de la verificación, uno podía saltarse el segundo paso -envío de SMS al móvil del usuario- y empezar a hacer transferencias desde la cuenta asaltada a una propia.

Aunque la verificación en dos pasos parecía lo más eficaz, en 2014 y 2016 se detectaron vulnerabilidades en Paypal

El último problema de seguridad en esta plataforma de pago se produjo a finales del año pasado. Según publicó el pasado 26 de octubre el portal Proteger mi PC , un usuario descubrió que “capturando el tráfico POST enviado por su navegador” bastaba “eliminar los campos securityQuestion0 y securityQuestion1” para hacer creer al sistema que la verificación en dos pasos había finalizado con éxito.

Afortunadamente, un par de días después Paypal anunció que había estado trabajando en ello y que el problema quedaba resuelto.

A pesar de lo ocurrido, lo cierto es que no han corrido ríos de tinta, ni siquiera en los medios de comunicación dedicados a la divulgación de las últimas novedades tecnológicas.

Tan solo encontramos una publicación en Genbeta en ese mismo mes de octubre con un rotundo titular expresado en forma de pregunta retórica: “Por qué no debes confiar en la autenticación en dos pasos a través de SMS”.

También constatamos cómo en algunas publicaciones tecnológicas en español, algunas de primer orden, donde se aborda la verificación en dos pasos hay cierta tendencia a confundir esta con la de doble factor o bien se incluyen como elementos de la de doble factor algunos que pertenecen en realidad a la verificación en dos pasos.

Se tiende a confundir la verificación en dos pasos con la de doble factor.

El pasado 22 de febrero el Incibe publicó un texto que sirve para despejar dudas y ambigüedades. Texto que, por lo observado hasta ahora, no ha tenido de momento ningún eco más allá de la página de este organismo y de unos cuantos retuit.

Del reconocimiento de un ‘gadget’ al reconocimiento del cuerpo

Resumiendo, el Incibe nos dice que la verificación en dos pasos se basa en algo que sabemos. Primero, introducimos nuestro usuario y contraseña. Después, nos envían un SMS al móvil que previamente hemos facilitado a la compañía que presta el servicio que estamos utilizando con un código que introducimos para completar el proceso de la operación que estemos realizando.

Verificación en dos pasos: primero, introducimos usuario y contraseña. Luego, el código que la compañía nos envía por SMS.

Si la solidez del sistema de verificación en dos pasos se apoya, como ya hemos dicho, en algo que sabemos, la verificación en dos factores, en cambio, se sustenta sobre algo que tenemos o directamente sobre algo que somos.

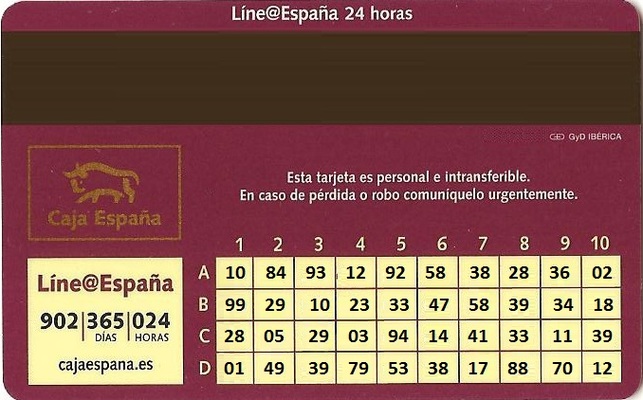

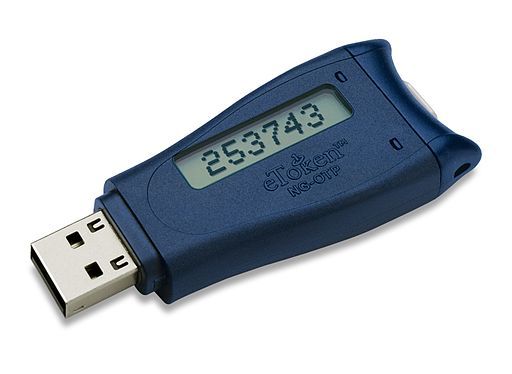

Algo que tenemos puede ser un token USB -un dispositivo similar a un pendrive que se encarga de generar claves, generalmente de un solo uso– o una tarjeta de coordenadas, aunque conviene recordar que en el blog de la conocida empresa Eleven Paths se anunciaba la muerte de dicha tarjeta allá por 2014.

La verificación de doble factor se basa en identificarnos con algún dispositivo que poseemos o con la cara, el iris, la huella dactilar…

Cuando nos referimos a emplear algo que somos, nos referimos a usar una característica física como segundo factor de verificación: huella dactilar, cara, iris, etcétera.

De esta manera, no estarían comprobando que somos quienes realmente decimos ser dos veces consecutivas mediante el mismo mecanismo aunque por distinto medio, sino que dicha comprobación se haría por mecanismos claramente diferentes.

Según la lista del Incibe, actualmente los servicios que ofrece Google, Outlook, Dropbox, Paypal y redes sociales como Twitter o Facebook, entre otros, ya nos ofrecen la posibilidad de activar la verificación de doble factor.

De los precios prohibitivos a la unificación de criterios

Tenemos que distinguir entre los tokens de hardware y de software. Los primeros podrían ser los de tipo USB mencionados, por ejemplo, y los segundos un tipo de aplicación que instalamos en nuestro dispositivo móvil, en el ordenador de mesa o en el portátil.

Hace solo unos años RSA fabricó un token de seguridad denominado IDSecure. Según Incibe, su uso estaba restringido prácticamente en exclusiva a algunas empresas grandes. Más adelante, otras empresas de seguridad se unieron, crearon un consorcio y elaboraron un estándar abierto, el OATH, pensado para tokens tanto de hardware como de software.

El empleo del estándar U2F permite asegurar la verificación de doble factor usando un sistema de clave pública

Más recientemente tenemos el estándar U2F (Universal Second Factor) establecido por una alianza denominada Fast Identity Online (FIDO) mediante el cual los servicios online pueden garantizar la verificación en dos factores mediante el sistema de clave pública.

Con dicho sistema el token de hardware, por ejemplo, albergaría una clave privada. Ese token se conecta pongamos a nuestro portátil mediante USB o NFC y la clave pública es la que se compartiría con el servicio online al que queremos acceder o con el que estamos operando.

Lo expuesto aquí ha dejado de ser futuro para ser cada vez más el presente, aunque no sea una realidad cotidiana para la mayoría de los internautas.

Tal vez por eso incluso los medios especializados en información tecnológica aún se hacen tanto eco de noticias como la difundida a finales del mes pasado sobre la puesta a disposición del público de la verificación en dos pasos en Instagram. Verificación que se haría con el viejo sistema de envío de SMS al móvil.

En cualquier caso, la verificación en dos pasos siempre aportará un plus de seguridad, aunque exista el riesgo de que ese plus sea cada vez menos significativo.