Las campañas de malware bancario vuelven a situarse en el centro de la actualidad de la ciberseguridad en España. A medida que los usuarios confían cada vez más en el correo electrónico para gestionar trámites administrativos, facturas o notificaciones de servicios esenciales, los ciberdelincuentes perfeccionan técnicas de engaño que combinan suplantación de identidad y archivos aparentemente legítimos. ¡Ojo con este troyano!

En este escenario reaparece con fuerza Grandoreiro, un troyano bancario que ya ha demostrado en el pasado su capacidad para adaptarse y persistir.

Su regreso no se basa en innovaciones técnicas radicales, sino en la explotación masiva de hábitos cotidianos, lo que amplía de forma significativa el número de víctimas potenciales y refuerza su impacto.

Una amenaza conocida que mantiene su efectividad

El troyano Grandoreiro no es un actor nuevo en el ecosistema del cibercrimen. Activo desde al menos 2020, este malware ha centrado históricamente su actividad en el robo de credenciales bancarias y datos financieros mediante técnicas de ingeniería social. Su reaparición confirma que las amenazas consolidadas siguen siendo rentables cuando se apoyan en campañas bien orquestadas y de gran alcance.

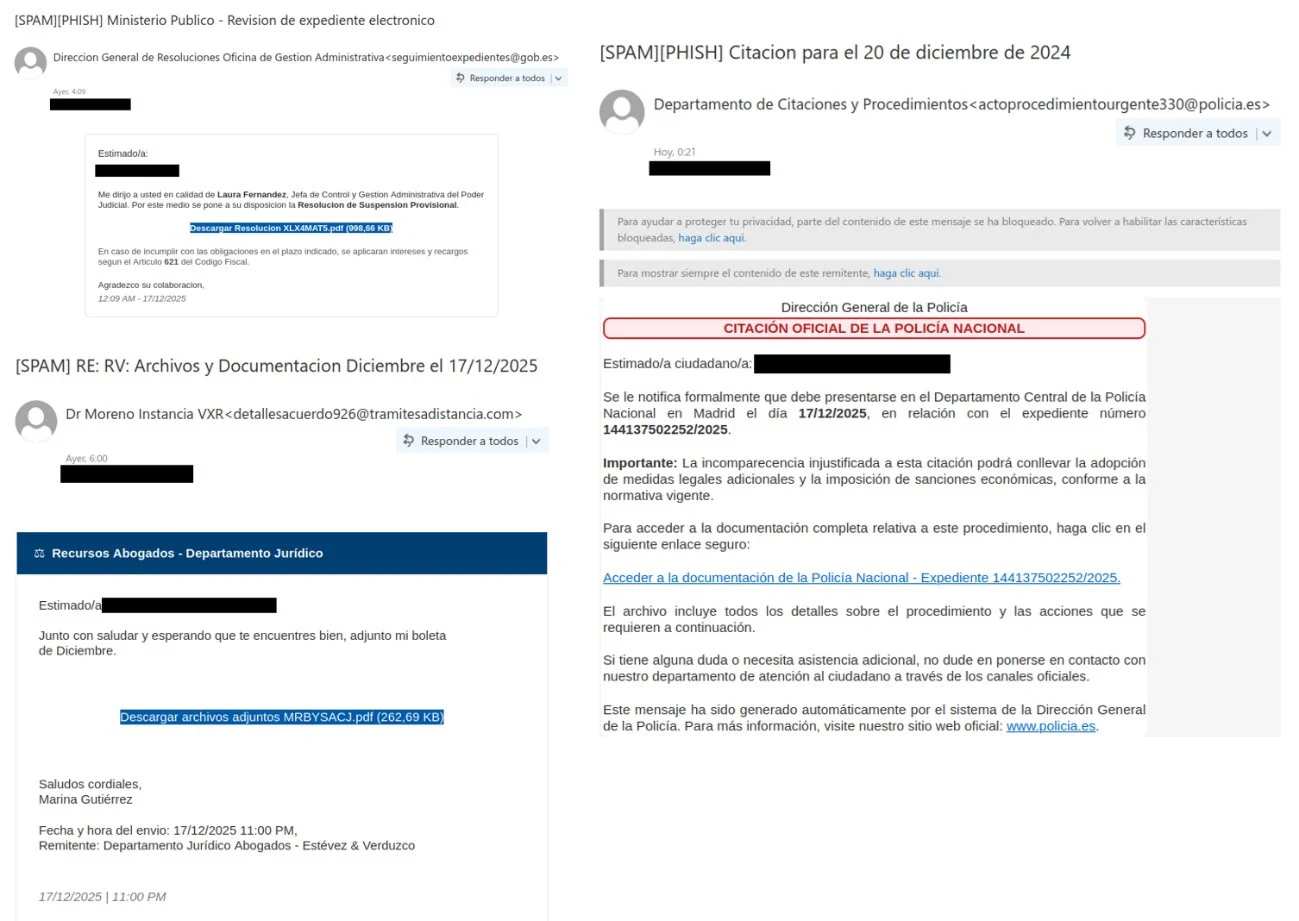

En las últimas semanas, tal y como ha detectado ESET, se ha detectado una ofensiva especialmente intensa dirigida a usuarios españoles. Los correos fraudulentos imitan comunicaciones oficiales y mensajes de grandes empresas con el objetivo de generar confianza.

La suplantación de organismos públicos y compañías de sectores clave con troyanos permite a los atacantes integrarse con naturalidad en el flujo de mensajes que reciben a diario miles de personas.

Un troyano con correos que apelan a la urgencia y a la confianza

El elemento central de esta campaña es el correo electrónico. Con este troyano, los mensajes simulan avisos administrativos, notificaciones policiales o comunicaciones relacionadas con servicios esenciales como energía, telecomunicaciones o salud. La credibilidad del remitente y el tono urgente del mensaje son claves para forzar una reacción rápida, reduciendo la capacidad de análisis del usuario.

En muchos casos, el contenido invita a revisar un documento adjunto o un enlace que supuestamente contiene información relevante, como una factura pendiente, una notificación oficial o un aviso de incidencia. Esta estrategia no busca sorprender, sino integrarse en rutinas habituales donde el usuario espera recibir este tipo de comunicaciones.

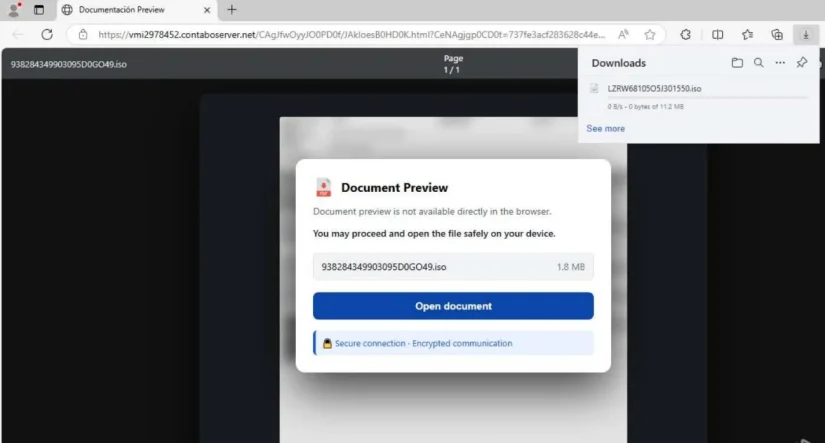

El falso PDF como vector de infección

El engaño del troyano Grandoreiro se completa con el uso de un supuesto documento en formato PDF. Al hacer clic en el enlace incluido en el correo, la víctima es redirigida a una página alojada en un servicio legítimo de almacenamiento en la nube. Allí se muestra una previsualización que refuerza la apariencia de documento oficial y un botón de descarga que invita a continuar.

Sin embargo, el archivo descargado no es un PDF convencional. Se trata de una imagen de disco en formato ISO que contiene en su interior un script encargado de iniciar la cadena de infección. Este detalle técnico pasa desapercibido para muchos usuarios, que confían en el mensaje y ejecutan el archivo pese a las advertencias del sistema operativo.

Engaño visual para ganar tiempo al malware

Una vez ejecutado el archivo malicioso, el usuario se encuentra con ventanas emergentes que simulan errores de programas conocidos, como Adobe Acrobat Pro. Estos mensajes indican supuestos fallos al abrir el documento y recomiendan reiniciar el sistema. El objetivo del troyano no es resolver ningún problema, sino distraer y generar confusión mientras el malware se instala en segundo plano.

Esta técnica, ya vista en campañas anteriores, demuestra que la simplicidad sigue siendo eficaz. No es necesario un ataque técnicamente sofisticado si el engaño psicológico funciona, especialmente cuando se apoya en marcas y programas familiares para el usuario medio.

España como objetivo prioritario, pero no exclusivo

Aunque los usuarios en España se sitúan entre los principales destinatarios del troyano Grandoreiro, la actividad no se limita a un solo país. Se han observado infecciones simultáneas en otras regiones, como América Latina, lo que confirma la dimensión internacional del grupo responsable y su capacidad para reutilizar infraestructuras y plantillas de ataque.

La persistencia del troyano Grandoreiro se explica en parte por su modelo operativo. Las campañas se lanzan de forma masiva, reutilizando técnicas ya conocidas, lo que reduce el esfuerzo de desarrollo y maximiza el alcance. Según ESET, esta estrategia sigue resultando efectiva porque muchos usuarios continúan cayendo en engaños que, aunque no son nuevos, siguen siendo creíbles.

Concienciación y protección como primera línea de defensa

La prevención frente a este tipo de amenazas pasa, en primer lugar, por la concienciación. Desconfiar de correos inesperados, incluso cuando aparentan proceder de entidades oficiales o empresas reconocidas, sigue siendo una de las medidas más eficaces. Revisar con atención el tipo de archivo que se descarga y desconfiar de formatos poco habituales cuando se espera un simple documento es otro paso esencial.

También resulta clave no dejarse llevar por mensajes que apelan a la urgencia o al miedo. La presión psicológica es una de las armas más utilizadas por el malware bancario, y detenerse unos segundos para analizar el contenido puede evitar consecuencias graves. Contar con una solución de seguridad actualizada añade una capa adicional de protección, capaz de detectar tanto el archivo malicioso como su comportamiento posterior.

En palabras de Josep Albors, “aprender a identificar estos correos fraudulentos y mantener una protección adecuada puede marcar la diferencia entre evitar la infección o comprometer información bancaria y personal”.