Microsoft y las empresas expertas en ciberseguridad Eset, BitSight, Lumen, Cloudflare, CleanDNS y GMO Registry, han colaborado y luchado en una operación global para desmantelar Lumma Stealer, uno de los ladrones de información más extendidos de los últimos años y ofrecido como Malware-as-a-Service.

La operación para acabar con el malware ruso, del que España fue el segundo país más afectado, ha supuesto la confiscación de más de 1.300 dominios utilizados por los ciber delincuentes en todo el mundo, que habían llegado a infectar hasta 394.000 ordenadores con Windows entre el 16 de marzo y el 16 de mayo de este año, y que llegó a suplantar la identidad de grandes empresas, como la app de viajes y reservas online Booking.com.

Microsoft ha anunciado a través de su blog que ha ganado esta batalla contra el mal de la ciberdelincuencia. Las compañía, a través de su Unidad de Delitos Digitales de Microsoft (DCU) y sus partners internacionales, entre los que se encuentran las prestigiosas empresas expertas en ciberseguridad Eset, BitSight, Lumen, Cloudflare, CleanDNS y GMO Registry, han desarticulado con éxito la que Microsoft califica de «principal herramienta utilizada para robar indiscriminadamente información personal y organizativa sensible y facilitar la ciberdelincuencia».

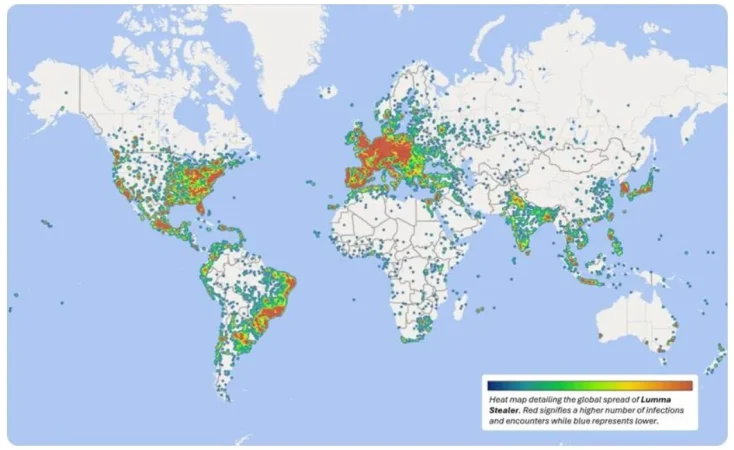

Cabe apuntar que España, con un 5,42% de afectación, fue uno de los países más impactados por esta amenaza, ocupando el segundo lugar a nivel mundial en número de detecciones, solo por detrás de México (7,41 %), y les siguen, según datos de telemetría de Eset, Estados Unidos (4,60 %), Polonia (3,78%) y Ecuador, con un 3,70%.

.

España fue uno de los países más impactados por esta amenaza, ocupando el segundo lugar a nivel mundial en número de detecciones, solo por detrás de México, según datos de telemetría de Eset

Según explica la multinacional, el martes 13 de mayo, la DCU de Microsoft «interpuso una acción legal contra Lumma Stealer («Lumma»), que es el principal malware de robo de información que utilizan cientos de actores de ciberamenazas». Lumma roba contraseñas, tarjetas de crédito, cuentas bancarias y monederos de criptomonedas y ha permitido a los delincuentes pedir rescates a centros educativos, vaciar cuentas bancarias e interrumpir servicios críticos.

El relato continúa explicando que mediante una orden judicial concedida en el Tribunal de Distrito de los Estados Unidos del Distrito Norte de Georgia, el departamento especializado de la empresa de software universal «incautó y facilitó el desmantelamiento, la suspensión y el bloqueo de la columna vertebral de la infraestructura de Lumma. Al mismo tiempo, el Departamento de Justicia incautó la estructura de mando central de Lumma y interrumpió la actividad en los mercados en los que se vendía la herramienta a otros ciberdelincuentes», a lo que se sumó la actuación del Centro de Control de la Ciberdelincuencia (JC3) de Japón facilitaron la suspensión de la infraestructura local de Lumma.

MICROSOFT Y ‘FRIENS’ CONTRA EL STALER RUSO

Desde el 16 de marzo de 2025 y el 16 de mayo de 2025, Microsoft identificó más de 394.000 ordenadores Windows en todo el mundo infectados por el malware Lumma. Con la ofensiva judicial y de compañías de ciberseguridad, se pudo cortar las comunicaciones entre la herramienta maliciosa y las víctimas, y «más de 1.300 dominios fueron incautados o transferidos a Microsoft, entre los que se incluyen 300 dominios intervenidos que serán redirigidos a Microsoft sinkholes. Esto permitirá a la Unidad de Delitos Digitales de Microsoft proporcionar información procesable».

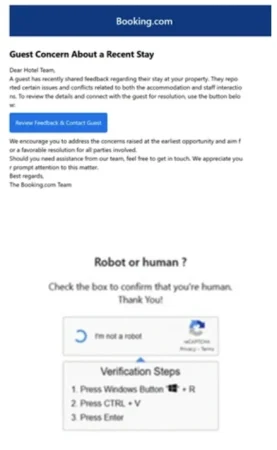

Cabe recordar que Lumma es un Malware-as-a-Service (MaaS), comercializado y vendido a través de foros clandestinos desde al menos el año 2022. El malware se hace pasar por marcas de confianza, como Microsoft, y se distribuye a través de correos electrónicos de spear-phishing y malvertising, entre otros vectores. Y esto es lo que ha ocurrido precisamente esta primavera con el portal Booking.com.

Este mes de marzo Microsoft identificó una campaña de phishing que se hacía pasar por la agencia de viajes online Booking.com, «que utilizaba múltiples malwares de robo de credenciales, incluido Lumma, para llevar a cabo fraudes y robos con fines lucrativos. Pero este software malicioso de origen ruso se ha utilizado también contra comunidades de jugadores y sistemas educativos en todo el mundo, además de infraestructuras críticas de sectores económicos como las manufacturas, las telecomunicaciones, la logística, las finanzas o la siempre delicada sanidad, .

A lo largo de los años, los desarrolladores lanzaron múltiples versiones para mejorar continuamente sus capacidades. El malware «monetiza la información para diversos fines maliciosos, es fácil de propagar, difícil de detectar y puede programarse para eludir ciertas defensas de seguridad«, y por eso lo han usado con desparpajo actores de ransomware como Octo Tempest (Scattered Spider), tal y como relata Microsoft.

UN NEGOCIO DE ENTRE 250 Y 1.000 DÓLARES, SEGÚN ESET

Los expertos de Eset participaron junto a Microsoft y el resto de compañías nombradas contra Lumma, y tras calibrar los datos y el mapa de incidencia, pueden asegurar que España fue, detrás de México, el segundo país afectado en número de detecciones de este malware ladrón. Con él, los ciberdelincuentes adoptaron un modelo de negocio basado en suscripciones mensuales (Malware-as-a-Service), con precios que oscilaban entre los 250 y 1.000 dólares, en función del nivel contratado. «Los afiliados obtenían así acceso a versiones cada vez más avanzadas del malware y a la infraestructura necesaria para la exfiltración de datos», indican desde Eset.

El código de Lumma Stealer era actualizado de forma continua, incorporando mejoras en el cifrado, ajustes en los protocolos de red y nuevas capacidades de evasión. Esta evolución constante se reflejaba también en su infraestructura: entre junio de 2024 y mayo de 2025, ESET identificó 3.353 dominios únicos de mando y control (C&C) asociados al malware, con un promedio de 74 nuevos dominios emergiendo cada semana.

Según el investigador de la compañía, Jakub Tomanek, lo grave no solo era esta herramienta para robar datos, porque «el malware especializado en el robo de información, como Lumma Stealer, suele ser solo un anticipo de ataques mucho más devastadores. Las credenciales robadas son un bien muy valorado en el mundo del cibercrimen, y los intermediarios de acceso inicial las venden a otros ciberdelincuentes, incluidos afiliados de ransomware«.