Tarjetas y robos. La compañía global de ciberseguridad Kaspersky ha descubierto nuevas variantes de Prilex, el avanzado malware centrado en transacciones en las que intervienen Terminales Punto de Venta (TPV). Ahora puede bloquear operaciones contactless (NFC) en los equipos infectados para obligar a la víctima a insertar la tarjeta de crédito en el TPV y robarle el dinero.

Prilex es una conocida amenaza que ha pasado de ser un malware centrado en cajeros automáticos a orientarse a los TPV. Kaspersky ya desveló en 2022 que era capaz de realizar ataques de tipo ‘GHOST’ para acceder a tarjetas de crédito, a pesar de estar protegidas con chip o PIN. Sin embargo, Prilex ha ido un paso más allá.

ANÁLISIS DEL MALWARE

Los expertos de seguridad de Kaspersky analizaron si el malware podía capturar datos de tarjetas de crédito con NFC. Tras un incidente causado por Prilex, descubrieron tres modificaciones que bloquean este tipo de transacciones, tan comunes durante y tras la pandemia.

Tras un incidente causado por Prilex, descubrieron tres modificaciones que bloquean este tipo de transacciones

Los sistemas de pago contactless usados en tarjetas de crédito o dispositivos inteligentes como relojes o teléfonos móviles han estado basados tradicionalmente en la identificación a través de radiofrecuencia (RFID). Samsung Pay, Apple Pay, Google Play, Fitbit Pay y también las aplicaciones bancarias han implementado la tecnología NFC (puede considerarse un subgrupo dentro de RFID) para respaldar operaciones sin contacto.

Las tarjetas de crédito contactless son un método seguro de realizar pagos sin necesidad de insertar la tarjeta en el TPV. Sin embargo, Prilex ha logrado bloquear las operaciones basadas en NFC.

El ataque obliga a la víctima a usar la tarjeta insertándola en el TPV para capturar los datos de la transacción. Una de las características encontradas en las últimas muestras de Prilex es la posibilidad de diferenciar el tipo de tarjeta. Por ejemplo, pueden bloquear operaciones NFC y capturar datos únicamente de tarjetas sin límite de gasto o corporativas, más atractivas para los ciberdelincuentes que las tradicionales.

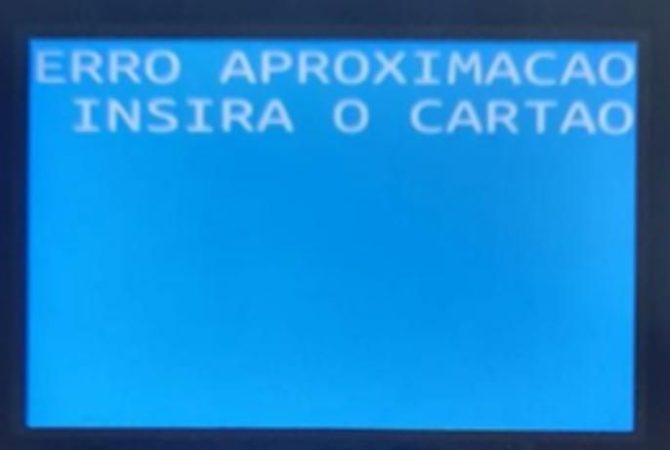

En el momento en el que se interrumpe el proceso, Prilex mostrará en la pantalla del terminal un mensaje en el que se solicitará al usuario introducir la tarjeta en el TPV

Prilex ha estado operativo en Latinoamérica desde 2014 y presumiblemente está detrás de uno de los ataques más sonados en la región. Durante el carnaval de Río de Janeiro en 2016, clonó más de 28.000 tarjetas de crédito y vació 1.000 cajeros automáticos de bancos brasileños. Ahora ha expandido sus ataques a todo el mundo. En 2019 se detectó en Alemania, cuando una banda cibercriminal clonó tarjetas de débito de Mastercard emitidas por la entidad financiera OLB, retirando más de 1,5 millones de euros de cuentas de unos 2.000 clientes. Las variantes descubiertas están en Brasil, pero pueden expandirse a otros países.

“Los pagos contactless son parte de nuestra vida. Las estadísticas muestran que el sector del retail es muy proclive a este tipo de operaciones, con más del 59% del montante de las mismas en 2021. Son transacciones muy seguras, por lo que los ciberdelincuentes crean malware para que se bloqueen los sistemas NFC. Los datos de transacción de los pagos contactless no son útiles para los ciberdelincuentes, por eso Prilex empuja a las víctimas a insertar la tarjeta en el TPV infectado”, explica el responsable del Equipo de Investigación y Análisis Global de Kaspersky en Latinoamérica (GReAT), Sabio Assolini

Para protegerse de Prilex, Kaspersky recomienda:

- Utilizar una solución de seguridad multicapa para tener el mejor nivel de protección en diferentes dispositivos y escenarios.

- Implementar Kaspersky SDK en los módulos TPV para prevenir la manipulación en las transacciones.

- Asegurar los equipos antiguos con una protección actualizada para que puedan trabajar con versiones antiguas de Windows. Esto permite tener soporte en cualquier momento y actualizar los equipos cuando sea necesario.

- Instalar una solución de seguridad como Kaspersky Embedded Systems Security para proteger los dispositivos de diferentes tipos de ataque. El software puede defender también equipos con especificaciones de sistema débiles mediante el bloqueo automático de aplicaciones.

- Para las entidades financieras que sufren este fraude, Kaspersky recomienda usar Threat Attribution Engine, que permite detectar Prilex, así como una gran variedad de malware.

KASPERSKY, EN DETALLE

Kaspersky es una compañía global de ciberseguridad y privacidad digital fundada en 1997. La profunda experiencia de Kaspersky en inteligencia de amenazas y seguridad se está continuamente transformando en innovadoras soluciones y servicios de seguridad para proteger a empresas, infraestructuras críticas, gobiernos y consumidores en todo el mundo. El extenso portfolio de productos de seguridad de la empresa incluye su reputada solución de protección de endpoints, junto con una serie de soluciones y servicios de seguridad especializados para combatir las sofisticadas y cambiantes amenazas digitales. Más de 400 millones de usuarios son protegidos por las tecnologías de Kaspersky y ayudamos a 240.000 clientes corporativos a proteger lo que más les importa.