La respuesta a la pregunta de si existen los ciberataques por encargo es afirmativa si se consulta a determinados especialistas. De hecho, no es nada nuevo.

La empresa antivirus Kaspersky describe a Merca2 un “ecosistema” bien establecido donde no solo existe el desarrollo de malware basado en el principio de “construye tu propio troyano”, sino también gestión de botnets, programas específicos y puntos de venta de datos confidenciales robados.

El responsable del laboratorio de ESET España, Josep Albors, revela también a Merca2 que este mercado negro ha ido evolucionando con el tiempo para adaptarse a las nuevas tendencias.

Por tanto ahora resulta “frecuente” encontrarnos con ciberdelincuentes que ofrecen variantes de malware a aquellos “aprendices” interesados en dar sus primeros pasos en estos entornos delictivos.

Hay delincuentes en la Red que ofrecen variantes de malware a los aprendices

Los desarrolladores de los distintos tipos de software malicioso han extendido su negocio, el cual ya no solo se centra en la obtención de beneficios a través de la puesta a la venta de información y datos robados.

También encontraron un filón a la hora de poner sus conocimientos a la venta para clientes de un mercado específico que demanda este tipo de servicios, según se describe en una entrada escrita por Miguel Ángel Mendoza en el blog We Live Security.

En ella se establece una clasificación de cuatro elementos:

a) El fraude como servicio, donde se ofrecen por ejemplo códigos maliciosos específicamente diseñados para sustraer información financiera.

Kaspersky estimó a finales de 2016 en su boletín de seguridad que uno de los focos conflictivos para 2017 era el desarrollo de una oferta de intermediarios que prestan sus servicios en operaciones contra el sector financiero y que operan en empresas criminales jerarquizadas.

b) El ‘malware’ como servicio. Empleado para robar información y contraseñas, espiar las actividades de los internautas afectados o enviar spam o controlar equipos infectados de forma remota.

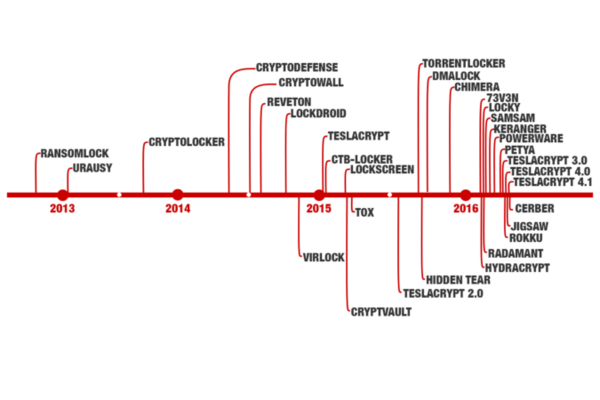

También se agrupan en esta clasificación algunos programas que han resultado útiles para empezar a propagar el ransomware.

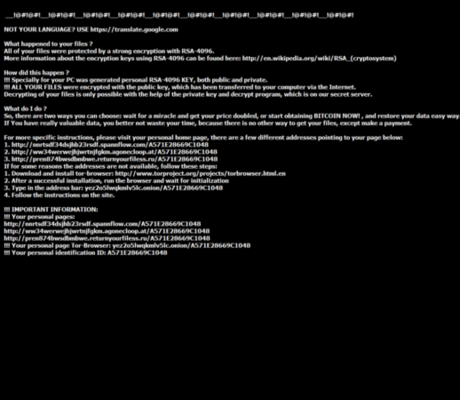

c) El ‘ransomware’ como servicio: una de sus principales peculiaridades es que aquellos que desarrollan la amenaza no suelen ser los mismos que la propagan. Su funcion, en este caso, se centra en desarrollar herramientas que permitan generar este tipo de software malicioso “de forma automática”.

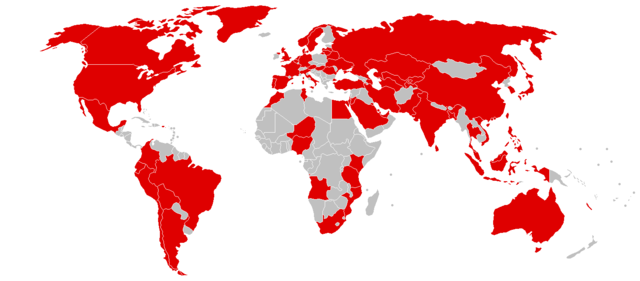

Según detalla la empresa de antivirus con sede en Muscú en un informe específico sobre el entorno del ransomware diseñado para clientes rusoparlantes, se ha producido un incremento notable de los ataques con este tipo de software malicioso.

Consideran que este fenómeno se debe a las facilidades para comprar en el mercado negro este tipo de malware o las herramientas para construirlo, a la facilidad de compra de “un servicio de distribución” del ransomware y también al hecho de tener un “modelo de monetización muy evidente a través de las criptomonedas”.

El mercado negro ruso del ransomware ofrece tres modelos: la creación de un nuevo ransomware para ponerlo a la venta, la posibilidad de ser “socio” de un programa de este tipo o convertirse en «propietario» del programa.

Por lo que se refiere a los del primer tipo, Kaspersky coincide con la entrada en el blog de ESET al sostener en su informe que estos que crean el ransomware suelen ser personas con conocimientos avanzados en escritura de código y criptografía. Actúan más o menos como el traficante de armas: venden el arma, pero no la disparan.

Ellos no participan en los ciberataques y se limitan a vender el código que han creado para este fin. De hecho, el líder del grupo que se dedica a vender determinado ransomware tiende a ser también su creador.

Unas veces venden el malware con todo el código fuente a un precio cerrado que generalmente asciende a varios miles de dólares, y otras venden la herramienta a clientes sin conocimientos de programación para que construyan su propio ransomware con una lista donde vienen funciones especificadas.

Hay otro tipo de agente que participa en este tipo de negocio delictivo. Son aquellos socios que reciben de los propietarios del programa malicioso todas las herramientas de infección que sean necesarias y los socios entonces se ocupan de distribuir el malware.

En el mundo del ransomware también hay categorías empresariales. Existe software malicioso de este tipo considerado “de élite”, cuyos propietarios exigen a quienes quieran ser socios que presenten una recomendación de un socio que ya forme parte de ese programa que se aspira a distribuir.

El aspirante también tendrá que demostrar unas habilidades minimas como comercial, siendo capaz de lograr un número determinado de descargas del programa, por ejemplo en un determinado caso se hablaba de 4.000 descargas.

Una serie de pistas llevó a los especialistas de Kaspersky a averiguar que un socio en concreto de uno de estos ransomware “de élite” llegó a percibir unos 85 bitcoins en un mes que según los cálculos que figuran en el informe equivalían a 85.000 dólares.

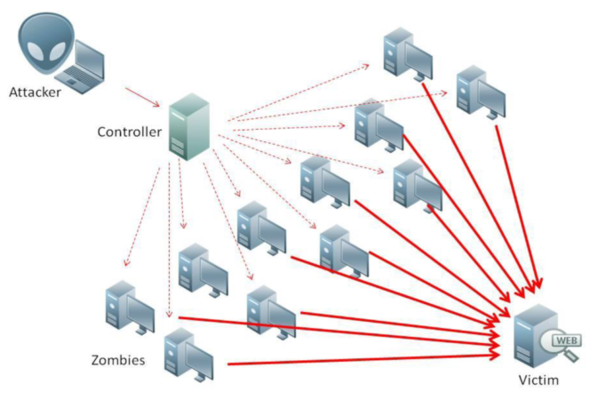

d) Los ataques como servicio: en este apartado se incluyen servicios utilizados para propagar código malicioso y ataques de DDoS. En este sentido, también Kaspersky publicó un trabajo relativo a este fenómeno.

Un ataque DDoS de tres horas puede costar en total unos 60 dólares, a razón de veinte dólares por hora. Existen también otras tarifas según la dificultad del ataque por las precauciones que tome el objetivo.

Hay ciberdelincuentes que piden 100 dólares por atacar una web sin ningún tipo de protección contra ataques DDoS. Si dicha web estuviera protegida, el precio puede multiplicarse por cuatro.

Otro factor que también incrementa sensiblemente los costes es la talla de la potencial víctima del ataque. Algunos cibercriminales se niegan, pero los que sí están dispuestos a ejecutar ataques contra la web de alguna entidad gubernamental suelen pedir más dinero del que pedirían por atacar una tienda online.

Del mismo modo, los precios pueden incrementarse cuando un cliente demanda una combinación de varias formas de ataque de este tipo en un corto espacio de tiempo o de forma simultánea.

Una oferta de similares características puede ser más cara si se va a ejecutar en Estados Unidos que en Rusia.

No son pocas las voces autorizadas que recomiendan encarecidamente no creerse todo lo que alguien puede encontrar en la llamada Darknet. Cómo se puede distinguir entonces qué ofertas corresponden realmente a este mercado y cuáles son falsas.

Albors responde que en algunos foros se utilizan sistemas de referidos o de popularidad para que la gente que se acerque a estas ofertas pueda saber cuáles son los proveedores de confianza.

Algunos incluso llegan a ofertar versiones de prueba a disposición de los posibles compradores e incluso algunas bandas de ciberdelincuentes cuentan con “su propio departamento de marketing” para promocionar sus nuevos productos.

Por último, la analista de malware de Polonia conocida en la Red como @hasherezade, y que publicó algunos trabajos sobre su análisis minucioso de Petya, aclara a Merca2 que no hay forma de saber si estamos ante un ataque o un software diseñado por encargo si solo se analiza el código.

“Todavía no podemos conocer la motivación real del autor” solo mediante esta vía, en todo caso si este tiene o no las habilidades necesarias, y qué elementos ha utilizado para conseguir sus objetivos.

De la misma forma, a veces se puede llegar a saber si ese malware se ha empleado únicamente para ese ataque concreto que se está analizando, pero del móvil del atacante el código solo puede dar alguna “pista” a quien sabe interpretarlo, al fin y al cabo, recalca, no dejaría de ser un intento de adivinar qué pasa por la mente del autor.