Un atacante conectado a Internet se las ingenia para visualizar toda la red de un sistema de control industrial. Se trata de un sistema de bombeo de agua potable. Extrae agua de un tanque y la traslada a otro. Luego ese agua retornará al otro tanque.

El sistema funciona porque tiene una bomba sumergible y unos controladores de nivel que le dicen al sistema cuándo el nivel de agua se encuentra bajo. Cuando ocurre esto, se da una orden a la bomba para que arranque.

El cibercriminal decide atacar directamente a la bomba. La bomba sumergible al estar encapsulada porque tiene que ser estanca, suele tener problemas de refrigeración, lo que significa que el fabricante tiene que limitar el número de veces que se arranca la bomba.

Quien ataca necesita los conocimientos suficientes de industria para saber escoger el punto débil

Como al arrancar se calienta, dicho fabricante debe dar instrucciones sobre cuántas veces por hora se puede ejecutar esta operación.

El atacante ha llegado entonces a la conclusión de que si la bomba se pone en marcha un excesivo número de veces, esta puede sobrecalentarse y por tanto se puede destruir ese equipo.

Por tanto lanza un script con un conjunto de instrucciones implementadas. Utiliza para ello las propias herramientas que usa ese sistema de control, haciéndole creer que los cambios que se le solicita realizar son legítimos.

Le da diez órdenes consecutivas a la bomba para que arranque y se pare. Entre orden y orden media un segundo. El autor del ataque ha decidido hacerlo así, porque si llega a dar las diez órdenes sin esa pausa habría destruido la supuesta bomba sumergible de su propio laboratorio.

En efecto, como se habrá podido deducir, no se trata más que de un simulacro en un entorno controlado llevado a cabo por el responsable de ciberseguridad industrial de la empresa S2 Grupo.

No obstante, no hay que perder de vista que este sistema de control simula el abastecimiento de agua a una ciudad, y ha sido burlado por un atacante con un perfil compuesto por conocimientos de hacking y de ingeniería industrial.

El cibercriminal puede causar un perjuicio físico por la vía informática, ya no se teme solo por el robo de información

Suficientes conocimientos de hacking para conseguir llegar al sistema y suficientes conocimientos de ingeniería industrial para saber qué tiene que hacer para causar un impacto de cierto calibre en esa instalación.

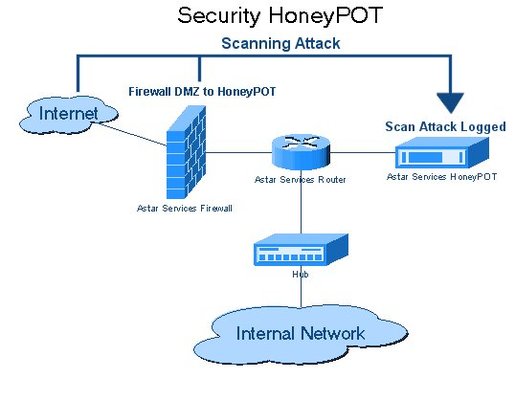

El simulacro de ataque no formaba parte exactamente del honeypot desarrollado por S2 dentro del proyecto iHoney, pero la información que se obtuvo a partir de este sí que ha podido servir para preparar esta demostración del pasado jueves.

Este honeypot es una “maqueta” de una infraestructura de las consideradas críticas y se conecta a Internet de la misma manera que se hace en cualquier industria.

Según la óptica de cualquier ciberdelincuente, se trata de otra estructura más susceptible de poder ser atacada.

En una campaña que duró de julio de 2015 a diciembre de 2016 recibió más de tres millones de alertas. Estas alertas no equivalen a un mismo número de ataques, ya que un solo ataque puede generar varias alertas.

Los ataques en concreto fueron más de 5.500, según las cifras dadas por la compañía. Por si esto fuera poco, su socio director, José Rosell, relató cómo en las primeras 24 horas de exposición del honeypot en Internet, un ataque del ransomware Cryptolocker cifró la memoria de su servidor SCADA.

SCADA son las siglas de Supervisory Control and Data Acquisition, un sistema informático que recolecta y analiza datos en tiempo real. Sirven para monitorizar la actividad en las instalaciones industriales de distintos sectores desde la gestión del agua al refinado de petróleo.

No habían pasado ni 24 horas cuando la trampa registró un primer ataque que cifró un servidor

A raíz del cifrado del servidor, decidieron utilizar un configuración “más robusta” con el fin de reducir el número de ataques que no fueran específicamente dirigidos contra el sistema del honeypot.

También les sirvió para medir la querencia de los atacantes cibernéticos por este tipo de instalaciones.

Quienes lo han desarrollado destacan en el informe que su principal idea era que el honeypot no pareciera un honeypot, es decir, querían evitar lo que ellos entienden que son errores cometidos por quienes implementaron honeypots industriales anteriormente.

El problema de sus antecesores, a su juicio, es que gritaban a los ciberdelincuentes su verdadera naturaleza, entre otras cuestiones por un exceso de simplicidad que fomentaba que en modo alguno se les pudiera considerar una simulación realista de ningún proceso industrial.

Por otra parte, la “promoción desproporcionada” de los honeypots en Internet con unas vulnerabilidades demasiado evidentes para quien tuviera los conocimientos adecuados, hacían de ellos cebos poco propicios por el exceso de publicidad.

El honeypot al que nos referimos imita los procesos físicos de una planta de tratamiento de aguas. Y para dar el pego del todo cuando los potenciales atacantes peinan la Red, Rosell asegura a una pregunta de merca2 que su señuelo se encuentra indexado en Shodan.

Shodan es básicamente un buscador que tiende a indexar todo dispositivo que esté conectado a Internet. Rosell explica que además Shodan detecta cuándo estamos ante sistemas reales y cuáles son cebos. Añade que su honeypot figura ahí como una estructura real.

Esto no significa que alguien que desarrolla un honeypot sea tan incauto como para crearlo de tal manera que haga saltar la capacidad delatora de Shodan y acabe marcado como trampa. Rosell cree más bien que ello se debe a que no se invierte lo suficiente. “Para montar esto se necesita bastante dinero”.

Según la cifra facilitada por la propia compañía, el proyecto contó con un presupuesto de 450.000 euros aproximadamente y financiación del Ministerio de Industria, Energía y Turismo dentro del plan I+D+i para 2013-2016.

*Actualizado a 16-9-2017 (9.25): en la imagen que abre la información figuraba como origen de la misma «Wikileaks» donde debe leerse «Wikimedia».