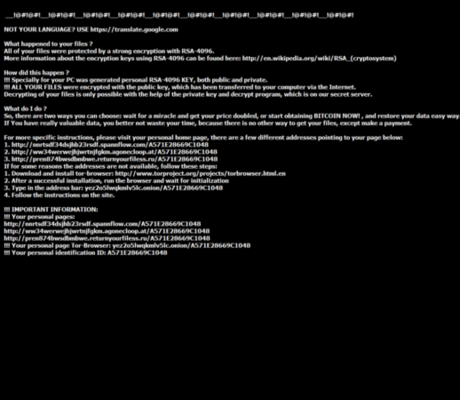

Como ya sabemos, ayer día 12 se produjo un hackeo a Telefónica, en concreto a su red corporativa con un ataque de ransomware. Se trata de un tipo de software malicioso que “secuestra” lo almacenado en los dispositivos que afecta, generalmente mediante un proceso de encriptación.

Para poder “liberar” los archivos de los equipos del sistema hay que satisfacer un pago en el lugar -muchas veces una página no indexada- y en el plazo exigido por los ciberdelincuentes.

De no cumplirse su exigencia, los atacantes amenazan con destruir la clave con la que “liberar” los dispositivos y por tanto la información que se almacene en ellos quedará “secuestrada” indefinidamente.

Los atacantes secuestran los archivos del equipo infectado y amenazan con destruirlos si no se paga un rescate

El riesgo de que el ataque pudiera ser una amenaza directa para las grandes empresas españolas, puso a las compañías del IBEX 35 en alerta.

Según se ha informado desde merca2, el Banco Popular sometió a vigilancia estrecha a sus sistemas, pero tanto desde esta entidad como desde el BBVA afirmaron que estaban trabajando con normalidad.

También se pudo saber desde merca2 por una fuente que se encontraba trabajando sobre el terreno que, de acuerdo con la información recopilada hasta entonces, podríamos estar ante “un ransomware V2 de origen presuntamente chino”.

Una fuente señaló a merca2 el posible origen chino del ‘malware’

Telefónica envió una alerta a su plantilla a la que tuvo acceso merca2 avisando a «todo el personal que como medida preventiva hoy deje apagado su ordenador al teminar la jornada» por existir «una importante alerta de virus a nivel nacional».

Junto a esta nota se adjuntaba otra alerta emitida por el CCN-CERT (Capacidad de Respuesta a Incidentes de Seguridad de la Información del Centro Criptológico Nacional).

En esta última se hablaba de «ataque masivo de ransomware a varias organizaciones que afecta a sistemas Windows» cifrando todos los archivos y aquellos de las unidades de red a las que estén conectadas.

El ‘software’ malicioso ataca a sistemas Windows

Unas horas después, cuando pasaban de las cinco de la tarde, la BBC informaba de un hackeo que alcanzó a los sistemas informáticos del Sistema Nacional de Salud de Reino Unido, afectando a distintos hospitales en varias ciudades de ese país.

Se trataría de la misma versión de malware que ha atacado Telefónica por lo que la primera ministra Theresa May subrayó que se trataba de un ataque a escala internacional, según The Guardian.

Más cautela con los primeros datos

Con más de veinte años de experiencia en ciberseguridad a sus espaldas, el experto en criptografía y perito informático forense, Fernando Acero, apela en declaraciones a merca2 a la cautela con este tipo de ataques.

Respecto al posible origen chino del ataque, afirma que «es un poco prematuro en este momento» para llevar a cabo una atribución rotunda del ataque.

En cuanto a lo publicado sobre Telefónica, a la que se presentó como única afectada, dice que es cierto, pero con matices. «El malware no va a pasar desde la red de gestión de la empresa a sus clientes directamente» si bien «puede afectar a cualquier empresa o particular que reciba el correo malicioso».

Un experto asegura que hay que matizar mucho cuando se habla de Telefónica como la única empresa afectada

«Puede haber empresas que han sido afectadas y lo están negando para evitar otros daños como caídas en la Bolsa» continúa «y también lo contrario, que haya empresas que desconecten sus sistemas para actualizarlos adecuadamente» y poder reanudar sus operaciones.

Puede que, entonces, alguien «considere que ello se debe a un ataque exitoso«, explica Acero y en realidad no sea así.

Si tienen Windows 7, la cosa ya no tiene remedio

La versión de ransomware utilizada es WannaCry con una clave RSA de 4096 bits. Ello significa que si este tipo de malware está bien escrito y no tiene fallos que los analistas puedan explotar, es «imposible recuperar la información».

El malware que nos ocupa se basa en la vulnerabilidad del protocolo SMB (Server Message Block) que se utiliza para «intercambiar archivos a través de la Red» nos explica Acero.

Pablo F. Iglesias, analista de Información en Nuevas Tecnologías y SecurInfo que estuvo trabajando toda la mañana de ayer en la elaboración del informe preliminar para una empresa del IBEX 35, datalla a merca2 que esta versión tiene además «la capacidad no solo de cifrar archivos desde el propio ordenador sino de expandirse por los activos conectados a la Red».

Según un experto que ha elaborado un informe preliminar, el ‘malware’ no solo cifra los archivos de un ordenador infectado sino también a todos los «activos» conectados a la Red

Se ha publicado que Microsoft liberó el pasado 14 de marzo un parche, ¿por qué no se hizo uso de él entonces?

Iglesias asegura que «no es porque los chicos del departamento informático sean unos irresponsables» sino porque «en una red tan compleja como lo es la de cualquier organización de mediano y gran tamaño», cualquier actualización disponible tiene que pasar por no pocos controles precisamente «antes de ser distribuída».

Esto propicia que los dispositivos de las redes de esas grandes empresas «vayan varios meses por detrás», en cuanto a actualizaciones del sistema se refiere.

Cualquier actualización disponible tiene que pasar controles antes de poder cumplir su función en los sistemas de una empresa grande

¿Cómo se puede arreglar ahora el desaguisado? La respuesta para los usuarios de Windows 7 o Windows Vista es, básicamente, que resulta imposible.

Acero opina que «no hay solución al problema» y recomienda a quienes se encuentren en esta situación efectuar la migración de sus sistemas operativos a otras versiones de Windows con soporte o a otras tecnologías como Linux lo antes posible.

Recordemos cuáles son las versiones de Windows afectadas:

Microsoft Windows Vista SP2

Windows Server 2008 SP2 and R2 SP1

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2012 and R2

Windows 10

Windows Server 2016

Consejos prácticos para una próxima vez

Acero ofrece una serie de consejos ya que por lo visto hasta ahora, el ransomware no es precisamente una amenaza que está de paso. Por tanto, tengamos en cuenta:

a) Lo de siempre, mantener los sistemas correctamente actualizados siempre.

b) Cuidado con los correos no esperados, de origen dudoso, con faltas de ortografía que traigan consigo anexos para abrir o enlaces para clicar. En esos casos pensar mal muy probablemente nos lleve a acertar.

c) Desconectar el ordenador, tirando del cable que conecta el equipo a la red eléctrica en los casos en que con esto baste en cuanto notemos que, tras hacer clic sobre un enlace o abrir un archivo, el dispositivo adopta un comportamiento raro. Por ejemplo, si el sistema va muy lento o notamos que el disco duro está trabajando a pleno rendimiento.

Desconecte el equipo si este hace cosas raras después de haber abierto un archivo o haber clicado en un enlace específico

d) Obviamente, cuando hablamos de tener los sistemas actualizados también hablamos de actualizar el antivirus y otros sistemas de seguridad de los que dispongamos.

e) Realizar copias de seguridad de nuestros datos de forma periódica. Si hablamos del entorno de la empresa, hay que procurar no guardar información crítica en discos duros locales y guardarla en unidades de red.

f) Eso sí, hay que procurar que las copias de seguridad y los sistemas sobre los que se realizan estas no estén conectados permanentemente para evitar que el ransomware los indexe y los deje cifrados.

g) La esperanza es lo último que se pierde, así que conviene guardar una copia de seguridad de la información cifrada. ¿Y si en un futuro fuera posible descifrarla porque nos hacemos con la clave o porque se ha logrado romper el cifrado?

Hay que procurar que las copias de seguridad no estén conectadas de forma permanente

Para este último consejo no debemos olvidar que organismos como INCIBE o empresas como Intel, nos revela Acero, ponen a disposición de los usuarios herramientas para descifrar lo cifrado -valga la cuasi redundancia- por determinados tipos de ransomware.

Por su parte Iglesias nos da algunas recomendaciones aún más centradas en lo que se refiere a la organización general de la empresa:

a) Actuar lo antes posible no solo apagando y desconectando de la red eléctrica el dispositivo, sino pensar en equipo y avisar al resto de la gente. Coincide con Acero en que cuanto más tiempo esté el equipo encendido y conectado a Internet, más archivos podrá cifrar el malware y los daños serán, por tanto mayores.

b) El equipo técnico ha de identificar la amenaza y buscar la manera de solucionarla sin dejar de avisar al resto de agentes que puedan guardar alguna relación con la empresa y ponerlo en conocimiento de las autoridades, desde la Policía Nacional, pasando por la Guardia Civil e incluso el CNI, más aún en el caso de una compañía del tamaño e importancia de Telefónica.

El equipo técnico debe ponerlo en conocimiento de las autoridades, no digamos si hablamos de empresas grandes

c) Aunque haya empresas que teman alertar de un incidente de este calibre por las posibles consecuencias financieras, no hay que olvidar que haber avisado con antelación es la manera más rápida de recibir ayuda y minimizar los daños.

Tanto Acero como Iglesias son unánimes a la hora de disuadir a las víctimas de pagar el rescate, ya que en ningún caso ceder garantiza la entrega de la clave para recuperar los archivos cifrados. ¿Y si aumentan la tarifa? ¿Y si los ciberdelincuentes destruyen de todos modos la clave?