Un restaurante recibe un email de un cliente indignado. Al parecer alguna de las personas con las que acudió a almorzar hace unos días se sintió luego indispuesta. Lo achaca al estado de la comida del establecimiento.

En el correo electrónico recibido se avisa, por tanto, de la toma de las acciones legales oportunas. Piensan demandar a quienes lo regentan. Ese cliente telefonea a continuación para asegurarse de que la empresa tomará cartas en el asunto y pregunta si han recibido el email.

Un restaurante recibe un correo de un cliente que amenaza con demandar al establecimiento

Al cabo de media hora el afectado vuelve a llamar. Pregunta si han abierto el correo y el documento de Word adjunto. Cuando alguien del restaurante responde afirmativamente, el cliente cuelga.

Resulta que el supuesto cliente no era tal, sino alguien encargado de verificar que su interlocutor ha picado el anzuelo y que el troyano ha alcanzado su objetivo y está empezando a hacer su trabajo.

Como dice la publicación tecnológica Ars Technica, que se ha hecho eco de la noticia, cuando esta primera fase de la operación se ha completado se precipitan los acontecimientos entre bastidores.

El atacante llega a llamar por teléfono para asegurarse de la apertura del email por parte de la víctima

“Los macros embebidos dentro del documento de Word infectan el ordenador del empleado con un troyano que de manera subrepticia” se dedicará a realizar pantallazos y a reunir información de tarjetas de crédito y otros datos sensibles de información bancaria.

Después el troyano tratará de infectar otros ordenadores de la misma red con el fin de seguir robando información.

Dan Goodin, redactor jefe de Seguridad en Ars Techinica y autor del artículo hizo la siguiente observación:

“Para entender por qué Carbanak es uno de los grupos criminales más exitosos y hábiles de Internet” considera que “hay que tener en cuenta la reciente campaña de spear-phishing usada para infectar ordenadores en el sector de la hostelería”.

‘Emails’ con forma de caballo de madera

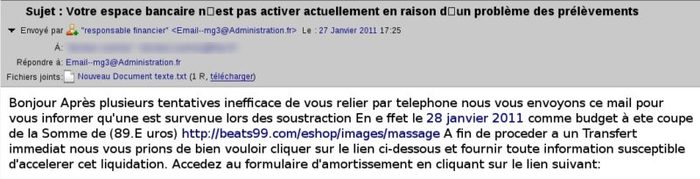

El spear-phishing consiste en el envío de un correo electrónico, aparentemente de una fuente fiable, aunque en realidad se esconde detrás un atacante que pretende acceder sin estar autorizado a información sensible de su objetivo.

No suele tratarse por tanto de un ataque informático aleatorio, sino que suele darse con finalidades comercial, financiera, política o militare.

En Search Security distinguen el phishing del spear-phishing por un rasgo fundamental.

El ‘phishing’ o el ‘spear-phishing’ no es un ataque informático aleatorio

El phishing simula proceder de una fuente fiable pero algo lejana al entorno del receptor, como una multinacional realmente conocida del mundo tecnológico.

El spear-phishing suele presentarse bajo la forma de una dirección de email también fiable, pero en este caso por resultar conocida y cercana al entorno del destinatario.

Si el objetivo es el ordenador de empresa de un determinado empleado, el emisor del correo puede presentarse como si fuera un compañero o, para asegurarse de la ejecución de las instrucciones que se adjuntan, como si se tratara de una persona con mayor rango en la compañía.

En el ‘spear-phishing’ el correo se presenta como si se tratara de un compañero del trabajo, un superior o de un cliente

Quien dice mayor rango, dice algún tipo de influencia evidente sobre el objetivo, en el caso que nos ocupa, un supuesto cliente descontento que amenaza con demandar.

Vuelven los noventa

Como asegura Ars Technica, una de las formas más comunes de esparcir un software malicioso desde hace unos años es a través de documentos de Word, lo que no deja de ser curioso habida cuenta de que es una tendencia más bien “noventera”.

En un artículo de la misma publicación tecnológica, se preguntaban cómo era posible que en pleno 2016 se recogieran amenazas de 2015 en las que se había utilizado esta vía para entrar.

En 2015 se volvieron a utilizar macros para camuflar el ‘malware’, como a finales de los noventa

Cuentan que a finales de la década de los noventa los macros de Office “eran el vehículo para instalar malware a hurtadillas en los ordenadores de objetivos que no sospechaban nada”.

Finalmente, continúan, “Microsoft desactivó los scripts instalados por defecto”. Esta medida “forzó a los atacantes a buscar nuevos métodos de infección” de sistemas.

Optaron entonces por explotar los bugs, es decir, los errores o defectos que podían entorpecer el funcionamiento de distintos tipos de software como Internet Explorer o Flash.

Microsoft desactivó los ‘scripts’ instalados por defecto

Hace poco más de un año el sitio citado hablaba de “retorno dramático de los macros de Office”, entiéndase como recipiente para camuflar el software malicioso. Goodin llegó a la conclusión por aquel entonces de que esta tendencia pudo deberse a una mejora de seguridad en el software de Adobe, Microsoft y Oracle.

Los potenciales atacantes vieron entonces el cielo abierto, ¿para qué quemar un cartucho tan potente como una vulnerabilidad Zero Day si se puede lograr el mismo resultado con técnicas básicas de ingeniería social y un script fácil de programar?

Si los macros no vienen activados por defecto, los atacantes tienen que diseñar una trampa creíble para conseguir que la víctima los habilite

Ahora que los macros no vienen activados por defecto, el atacante se tiene que inventar algo para que la víctima los active, por ejemplo, enviando un documento con un texto sin sentido alguno o difuminado supuestamente por razones de seguridad.

Asegura en el mensaje que si se descargan los macros adecuados se podrá ver correctamente el texto. El destinatario del email obedece y el atacante ya ha logrado su objetivo.

Medidas empresariales e individuales

Además, no es tan difícil caer en una trampa semejante ya no por la “candidez humana” como dicen en Ars Technica, sino porque es de sobra conocido que hay profesionales que dependen del uso de macros en su quehacer diario, por ejemplo quienes se dedican a la contabilidad.

En un informe del pasado 28 de abril publicado en el blog de Spider Labs, el cual se encuentra en el sitio de Trustwave, se destripan los métodos utilizados para programar las dos últimas amenazas de Carbanak.

Hay profesionaes que en su día a día dependen de los macros

Al final recomienda para protegerse de las mismas:

–Formar en seguridad de forma habitual a la plantilla con especial atención al spear-phishing.

–Un adiestramiento que incluya casos prácticos de cómo proceder al recibir un email de estas características, todo ello como es lógico controlado desde el departamento informático.

–Un servidor de correo con capacidad para detectar el software malicioso, por ejemplo, escaneando los adjuntos de los emails entrantes.

–Desactivar los macros por defecto en todas las aplicaciones de Office. En este caso, este consejo tiene una efectividad más relativa, pues un usuario puede volverlos a activar de forma unilateral.

Mantener desactivados los macros por defecto y abrir los documentos de Word en la Nube y no directamente en el ordenador son los consejos más accesibles para los particulares

Luego enumeran otra serie de consejos de índole algo más técnica. El último es quizá el más inmediato y accesible no solo para las empresas sino también para particulares junto con otro que dan desde Ars Technica:

Procurar no abrir documentos de Word directamente en el ordenador y hacerlo preferiblemente en Google Docs o alguna otro servicio en la Nube similar.