La tecnología es una fundación de la sociedad moderna, gobierna su dinámica, y, por lo tanto, es normal que también el terrorismo se beneficie de ella.

Estamos viviendo un período muy difícil, el terrorismo está amenazando a la sociedad y a las culturas a escala global, y de manera diferente al pasado, ha alcanzado una dimensión global. Lo vivimos antes de ayer en Barcelona; esta vez nos ha vuelto a tocar…

Estamos ante una alerta global. Las agencias de inteligencia y de aplicación de la ley de todo el mundo están advirtiendo sobre posibles ataques terroristas en las principales ciudades.

Londres, París, Niza, Estambul, Yakarta, Manchester, Barcelona y Cambrils son los últimos lugares en orden temporal donde la amenaza terrorista ha demostrado su fuerza, donde los terroristas han golpeado a la población indefensa con una estrategia militar.

El terrorismo moderno es instantáneo e impredecible, una amenaza global que alcanza sus objetivos, pero que al mismo tiempo golpea a un público amplio gracias a la tecnología, está trayendo el terror a nuestras casas.

El ciberespacio es un entorno sin fronteras, un lugar privilegiado donde los terroristas encuentran recursos, realizan actividades de propaganda y desde donde es posible lanzar los ataques contra enemigos en todo el mundo.

Los medios sociales son un elemento esencial del terrorismo moderno; estas potentes plataformas permiten a los terroristas comunicarse, hacer propaganda y reclutar nuevos simpatizantes.

Cada ataque terrorista es similar a una representación dramática, en la que Internet es el escenario.

«Los ataques terroristas a menudo son cuidadosamente coreografiados para atraer la atención de los medios electrónicos y la prensa internacional. El terrorismo está dirigido a la gente que mira, no a las víctimas reales. El terrorismo es un teatro«, escribió Brian Jenkins, experto en terrorismo internacional.

Aunque los miembros del Estado islámico utilizan las nuevas tecnologías con gran habilidad, muchos otros grupos terroristas utilizan Internet y sus recursos todos los días.

Muchos otros grupos están activos en la red, incluyendo Hamas (el Movimiento de Resistencia Islámica), el Hezbollah (Partido de Dios) libanés, el Al-Gama’a egipcio en Islamiyah, el Partido del Frente de Liberación Democrática Popular en Turquía (DHKP / C) , El Partido de los Trabajadores Kurdos (PKK), el Ejército Zapatista de Liberación Nacional (ELNZ), el Movimiento Islámico de Uzbekistán (IMU), los Mujahedin y los Chechenos.

Navegando en la Web es bastante fácil encontrar material difundido por grupos de terroristas, un estudio titulado «Terrorismo en el Ciberespacio: La Próxima Generación» realizado por el Prof. Gabriel Weimann demostró un aumento significativo en la presencia de terroristas en Internet desde 1998.

Los expertos explicaron que en 1998 el número de sitios web que contenían material terrorista era de 12, en 2003 contaba con 2.650 sitios web y en septiembre de 2015 el número total había llegado a 9.800.

Los datos no dejan lugar a dudas; las organizaciones terroristas buscan con creciente interés a Internet, permitidme agregar también que un número creciente de organizaciones radicales también están explotando darknets, una circunstancia que aumenta enormemente el número de sitios actualmente operados por organizaciones terroristas.

¿Cuáles son las ventajas en el uso de Internet?

Internet ofrece un acceso simple a una etapa global, cada terrorista podría alcanzar instantáneamente grandes masas o grupos específicos de individuos. Bajo circunstancias específicas, los recursos de Internet ofrecen anonimato al usuario, una gran ventaja para una organización terrorista que quiere difundir su mensaje sin ser detectada.

Internet es barato; un grupo terrorista podría organizar eficaces campañas de propaganda sin esfuerzo económico.

Pero el aspecto que, sobre todo, hace de Internet un instrumento privilegiado para los grupos terroristas es que es interactivo. Por primera vez en la historia, grupos como el Estado Islámico pueden interactuar con sus simpatizantes y con sus objetivos.

La fuerza de los ataques terroristas de hoy es el efecto de amplificación obtenido a través de los medios de comunicación social, los terroristas alcanzan sus objetivos y al mismo tiempo utilizan la tecnología para propagar propaganda y difundir el miedo entre una amplia audiencia en todo el mundo.

Internet y, en general, la tecnología, podrían ser explotados por organizaciones terroristas para diversos fines, entre ellos:

- Propaganda

- Guerra psicológica

- Reclutamiento y movilización

- Recaudación de fondos

- Minería de datos, recolección de información

- Comunicaciones seguras

- Ataques cibernéticos

- Distribución de software (por ejemplo, aplicacione para dispositivos móviles)

- Compra de documentos falsos

- Formación

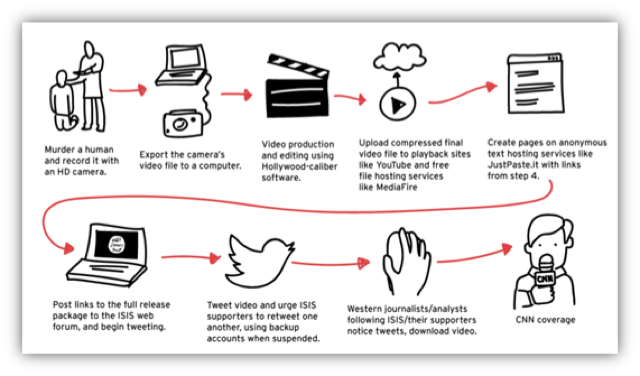

La propaganda de Internet es probablemente el uso más común de la tecnología por las organizaciones terroristas. Grupos como el ISIS demostraron un gran dominio de la tecnología y un profundo conocimiento de las técnicas de comunicación.

Cada video es cuidadosamente preparado, y su programación es meticulosa y pretende llegar al mayor número de personas.

Los terroristas utilizan las nuevas plataformas sociales como Facebook, Twitter y servicios de medios como YouTube. Su lenguaje es directo, joven, y puede llegar a un público específico mediante el uso de imágenes con un alto impacto emocional.

La propaganda en línea es multilingüe. No sólo llega a los pueblos árabes y es fácilmente accesible a los jóvenes.

El efecto de amplificación se obtiene a través de la fácil difusión del contenido, los simpatizantes y los medios de comunicación permiten compartir fácilmente los mensajes de terrorismo a través de mensajes de correo electrónico, mensajería y aplicaciones móviles.

La cadena de comunicación que lleva a las masacres y ejecuciones directamente a nuestros hogares es extremadamente corta, unas pocas herramientas (es decir, un teléfono inteligente, una cámara y un ordenador portátil) y la red gratuita de Internet son los pilares de la nueva estrategia de terror.

Uno de los fenómenos preocupa a las agencias de inteligencia, sobre todo, es la difusión restringida; que consiste en la difusión de información a un público estrecho. La difusión estrecha se dirige a segmentos específicos del público, contextualizando la práctica al terrorismo, el contenido de propaganda podría ser elaborado para llegar a los adolescentes.

Los expertos en seguridad han descubierto una serie de sitios web que ofrecen contenido pro-jihad diseñado con un estilo cómico y videos de alto impacto y animaciones.

En Internet, también es posible encontrar infografías y «juegos» informáticos, ambos tipos de contenido multimedia muy populares entre los jóvenes.

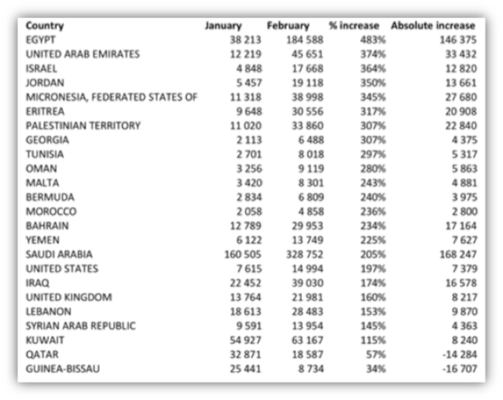

Los medios sociales son un instrumento privilegiado de propaganda; esto significa que al analizarlos es posible seguir los eventos y su localización geográfica.

Para darle una mejor idea de este concepto, consideremos un estudio realizado por la empresa de inteligencia de amenazas Recorded Future que analizó los tweets que comparten contenido relacionado con el SI y sus operaciones hasta febrero de 2015.

Los resultados reportados en la siguiente tabla muestran un aumento absoluto significativo en Arabia Saudita y Egipto, los países donde el ISIS despertó el mayor interés.

Las plataformas y foros de medios sociales son utilizados por organizaciones terroristas para compartir material de propaganda y entrenamiento.

En Internet, es posible encontrar cualquier material de capacitación, incluyendo manuales para la preparación de armas químicas y bombas. Los expertos también han descubierto documentos que contienen las instrucciones para secuestros y técnicas de tortura. Una vez más, la tecnología asume un papel crucial para los terroristas que también comparten manuales para optimizar el uso de los medios sociales y las plataformas de comunicación evitando el monitoreo operado por las agencias de Inteligencia.

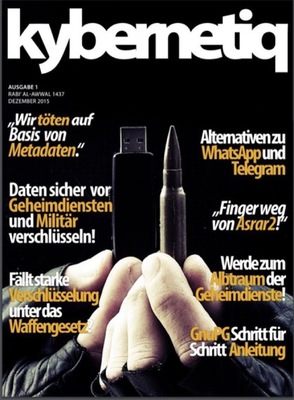

En diciembre, presuntos miembros del Estado Islámico lanzaron una nueva revista de guerra cibernética para los yihadistas titulada Kybernetiq que instruye a los militantes sobre la tecnología.

La revista pretende instruir a los yihadistas sobre cómo participar en la guerra cibernética contra los infieles occidentales. Los miembros del ISIS consideran la tecnología un instrumento crucial en la lucha contra sus oponentes, y la revista Kybernetiq lo explica.

Uno de los artículos en el primer número titulado «Marca Digital” explica la importancia de utilizar el cifrado para proteger las comunicaciones evitando cualquier modificación del conocido algoritmo de cifrado. Cada modificación puede comprometer la robustez del algoritmo, por este motivo, el autor del post incentiva el uso de sistemas de encriptación seguros de extremo a extremo como el programa de codificación GNU Privacy Guard (GnuPG).

«Como hermano en el Islam, me siento obligado en esta era post-Snowden a desalentar fuertemente los programas criptográficos con una marca mujahid. Esto incluye programas como Asrar al-Mujahideen, Amn al-Mujahid, Asrar al-Ghurabaa y varias aplicaciones móviles«.

Los artículos incluidos en la revista Kybernetiq ilustran a los miembros de ISIS sobre los programas para proteger su anonimato evitando la escucha y cómo usarlos. Se escribió un número monográfico para explicar cómo las agencias de inteligencia utilizan metadatos para rastrear a los terroristas. Bajo una sección titulada «Los metadatos pueden matar«, el autor de la revista advirtió claramente de la vigilancia que se lleva a cabo por agencias de inteligencia como la Agencia de Seguridad Nacional (NSA, por sus siglas en inglés).

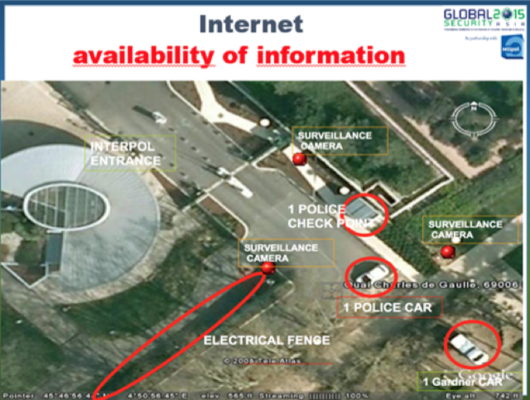

Internet es una mina para los terroristas, que incluye información valiosa que podría ser utilizada por terroristas para atacar objetivos específicos. El análisis de Fuentes Abiertas permite a los atacantes recoger datos sobre objetivos y permitir a los terroristas realizar un reconocimiento pasivo.

Muchos servicios web podrían ser utilizados para obtener información relacionada con un lugar específico que los terroristas tienen la intención de atacar. Google Maps podría dar a los atacantes una foto aérea de la ubicación del ataque; estas imágenes podrían revelar la presencia de personal de supervisión, puestos de control, valla, puntos de entrada y mucho más.

Esta información podría ser cruzada con datos obtenidos consultando otros servicios, como worldc.am, que podrían proporcionar al atacante las imágenes tomadas por los usuarios de Instagram en una ubicación específica.

Otro aspecto relacionado con el uso de la tecnología por una organización terrorista es la comunicación. Los terroristas modernos hacen un gran uso de aplicaciones móviles y otras soluciones para comunicaciones seguras.

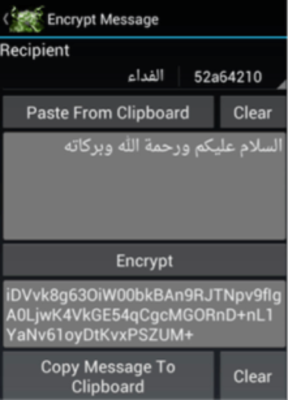

En mayo de 2014, la firma de inteligencia web Recorded Future publicó una interesante investigación sobre el uso del cifrado realizado por Al-Qaeda después de las filtraciones de Snowden. El estudio informó que los miembros de Al-Qaeda estaban desarrollando una serie de nuevo software de cifrado en respuesta a la vigilancia de la NSA.

Desde 2007, los grupos de Al-Qaeda han desarrollado el software de cifrado Mujahideen Secrets utilizado para proteger las comunicaciones en línea y móviles, pero según el informe de la inteligencia, los militantes estaban utilizando diferentes nuevas herramientas de cifrado y canales de comunicación (nuevos servicios como móvil).

Las siguientes herramientas fueron diseñadas partiendo de la herramienta de los Secretos de los Mujahideen usada por los terroristas de Al-Qaeda:

- Tashfeer al-Jawwal, una plataforma de encriptación móvil desarrollada por el Global Islamic Media Front (GIMF) y lanzada en septiembre de 2013.

- Asrar al-Ghurabaa, otro programa de cifrado alternativo desarrollado por el Estado Islámico de Irak y Al-Sham y lanzado en noviembre de 2013, alrededor del mismo tiempo el grupo se separó de la principal Al-Qaeda tras una lucha de poder.

- Amn al-Mujahid, un programa informático de cifrado desarrollado por Al-Fajr TechnicalCommittee, que es una organización de Al-Qaeda y lanzado en diciembre de 2013.

En un segundo informe publicado por Recorded Future en colaboración con expertos de ReversingLabs se explica que los grupos pertenecientes a los medios de comunicación de Al-Qaeda mostraban un creciente interés en la tecnología móvil y que Android es la plataforma preferida para estos grupos debido a la gran disponibilidad y asequibilidad de los teléfonos Android en sus países.

Desde el primer informe proporcionado por la firma Recorded Future, el grupo Al-Fajr lanzó una nueva aplicación de cifrado para Android en junio de 2014, mientras que GIMF también lanzó una nueva versión de su aplicación para Android.

Según los analistas, existe una estrecha correlación entre las fugas de Snowden y el mayor ritmo de innovación en tecnología de encriptación de Al-Qaeda.

«Tome sus precauciones, sobre todo en medio de las noticias en rápido desarrollo sobre la cooperación de las compañías globales con las agencias internacionales de inteligencia, en la detección de datos intercambiados a través de teléfonos inteligentes«, se reporta en la página de descarga de Tashfeer al-Jawwal.

A medida que Al-Qaeda ha lanzado nuevos productos y módulos de software, ¿están usando nuevos algoritmos de criptografía inventados por ellos mismos («home-brew») o adoptando nuevos algoritmos disponibles para el público?

Volviendo al día de hoy, de acuerdo con el Christian Science Monitor, el Ghost Security Group, el ISIS ha desarrollado una aplicación móvil para Android usada por miembros de la organización terrorista.

El Ghost Security Group es el notorio grupo de expertos cibernéticos en las redes de lucha contra el terrorismo que participan en una serie de iniciativas contra el grupo radical ISIS en línea.

La aplicación Android descubierta por los expertos se transmite a través de canales ocultos en aplicaciones de mensajería populares como Telegram. Los miembros de ISIS han desarrollado la aplicación como un canal de comunicación alternativo; se dice que la aplicación móvil se utiliza para difundir propaganda y compartir información sobre las operaciones del grupo.

«Ellos quieren crear una capacidad de difusión que sea más segura que el aprovechamiento de Twitter y Facebook«, dijo el jefe de operaciones de Ghost Security Group, Michael Smith II, al Christian Science Monitor. «Cada vez más lo que verán es el enfoque en el desarrollo de medios para controlar la distribución de sus materiales a escala mundial«.

En enero de 2016, expertos de Ghost Security Group descubrieron una nueva aplicación Android para la comunicación cifrada que integra otras aplicaciones móviles desarrolladas específicamente para compartir contenido de propaganda y material de reclutamiento.

Hace unos meses, expertos en seguridad e inteligencia, incluyendo Ghost Security, tuvieron noticia de que las cuentas de redes sociales utilizadas por los miembros del ISIS comenzaron a compartir la dirección de un sitio web que aloja una aplicación de Android denominada Amaq Agency app.

La Amaq Agency está vinculada al Estado Islámico y difunde mensajes en apoyo de las actividades del grupo radical, incluyendo los tiroteos que tuvieron lugar en California.

La aplicación de la Agencia Amaq fue anunciada a través de grupos de Telegram y Twitter.

“El objetivo principal de la aplicación es la distribución de propaganda. Usando la aplicación que son capaces de seguir las noticias más recientes y clips de vídeo.» Ha afirmado Ghost Security.

Los miembros de la ISIS estaban compartiendo el Alrawi.apk, un nuevo ejecutable que también implementa «características de comunicaciones cifradas, aunque rudimentarias a Telegram u otras más creadas por la compañía«.

Los miembros de grupos de terroristas en muchos casos también usan aplicaciones móviles disponibles en el mercado, y que implementa cifrado de extremo a extremo, incluyendo mensajes populares como Telegram o Signal.

Los escenarios que estamos explorando demuestran el gran interés del terrorismo moderno en la tecnología, Internet se está convirtiendo en un punto de atracción para miembros de organizaciones terroristas y terroristas aspirantes.

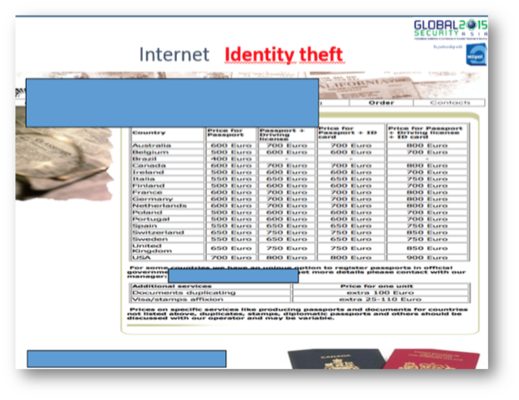

Otro aspecto preocupante relacionado con el estrecho vínculo entre la tecnología y el terrorismo es la posibilidad de adquirir documentos falsos que podrían ser utilizados por los militantes para desplazarse por toda Europa.

En Internet, y en particular en el cibercrimen subterráneo, hay muchos mercados negros donde es posible adquirir cualquier tipo de producto y servicios ilegales, incluyendo documentos falsos.

El pseudo anonimato ofrecido por darknet hace de la web oscura un entorno ideal para diversas actividades como:

- Propaganda

- Compra de armas

- Adquisición de datos de tarjetas robadas

- Documentos falsificados

- Reclutamiento

- Descargar aplicaciones móviles usadas para comunicaciones seguras

- Compra de código malicioso

- Recaudación de fondos

- Doxing

Al tratar con grupos terroristas, muchos expertos temen sus capacidades de hacking, parte de la comunidad de seguridad considera el ISIS una seria amenaza para la seguridad de la infraestructura crítica occidental.

La disponibilidad de herramientas y exploits en el darknet criminal hace que sea fácil para los terroristas golpear las redes informáticas y la infraestructura en todo el mundo. El ISIS tiene la capacidad ofensiva de golpear a sus adversarios; esta es la opinión de muchos expertos en seguridad cibernética, incluyendo el popular Mikko Hypponen.

“El Estado islámico es el primer grupo extremista que tiene una capacidad cibernética ofensiva creíble «, dijo Hyppönen, jefe de investigación de F-Secure, hablando hace unos meses en la conferencia WSJDLive del Wall Street Journal en Laguna Beach, California.” Claramente, esta situación no es mejorando. Es cada vez peor.»

Un terrorista podría atacar una infraestructura crítica para sabotear, o sistemas informáticos para robar datos confidenciales para usarlos en otros ataques.

El uso de armas cibernéticas es una novedad en el panorama del terrorismo; es un riesgo concreto con algunas ventajas incluyendo

- La fase de pre-ataque es sigilo, la organización de un ataque cibernético presenta bajo riesgo de respetar los ataques terroristas convencionales.

- El uso de una vulnerabilidad de día cero proporciona una verdadera ventaja a los atacantes que minimizan los riesgos de fracaso de las operaciones y maximizan la eficiencia del arma cibernética. Las hazañas del día cero podrían ser adquiridas en el darknet criminal y podrían ser usadas en ataques dirigidos.

- Los costos de un arma cibernética son muy baratos en comparación con el relacionado con un arma convencional (explosivos, armas, vehículos para los comandos, etc.).

- La elección del arma cibernética permite evitar que los terroristas permanezcan bajo el radar hasta los ataques.

- La Ciberarma podría tener efectos similares de un ataque terrorista.

¿Cuáles son los objetivos de las armas cibernéticas?

La lista es muy larga e incluye casi todas las infraestructuras estratégicas de un país como sistemas de control industrial, redes de comunicaciones y sistemas de defensa.

A pesar de que los grupos de terroristas no tienen el tiempo y el conocimiento necesarios para el diseño de una nueva ciberarma, existe el riesgo concreto de que los actores de la amenaza en la naturaleza puedan conducir una ingeniería inversa del código de otro malware del estado-nación que circula por Internet.

El ISIS está tratando de reclutar a hackers y expertos para involucrarlos en sus campañas de hacking.

Los miembros de la ISIS están dispuestos a pagar a los hackers indios para hackear los sitios web del gobierno y obtener acceso a documentos confidenciales. Los terroristas prometen hasta 10.000 dólares por cada ataque cibernético llevado a cabo con éxito, y en la comunidad clandestina india, hay un montón de hackers talentosos que podrían ofrecer sus servicios a la ISIS.

Los analistas de inteligencia ya están observando una campaña masiva a través de los medios sociales operados por miembros de la ISIS, más de 30.000 jóvenes han estado en contacto con los miembros de la organización.

El Daesh está centrando su actividad de reclutamiento en la comunidad india de piratería; muchos hackers viven en varias partes del sur de la India, incluyendo Cachemira, Maharashtra y Rajastán.

«Los manipuladores indios ahora están creando contenido local para difundir su propaganda en hindi, tamil, gujarati, urdu y otras lenguas vernáculas en el ciberespacio. En el pasado, Bangla también se ha utilizado para difundir la propaganda de odio de ISIS, dirigida a jóvenes vulnerables en Bangladesh e India«, continúa el artículo publicado por DailyMail.

Las agencias de inteligencia ya han arrestado a doce sospechosos en la India que estaban en contacto con terroristas en Siria y planeaban un ataque antes del Día de la República.

«El trabajo de los reclutadores indios es identificar a las personas que tweetan o comparten los mensajes ISIS y anti-Occidente. Estos usuarios son potenciales simpatizantes de ISIS. Estas personas son contactadas por los miembros de ISIS en las redes sociales y participan en conversaciones religiosas. Después de evaluar su mentalidad, el contenido y los videos pro-ISIS que han compartidos. Si muestran interés, se inscriben en el equipo terrorista«, según un alto funcionario de una agencia de seguridad central.

Los grupos terroristas están invirtiendo en gran medida en tecnología, según las imágenes obtenidas por Sky News, los miembros del Estado Islámico tienen sofisticados misiles tierra-aire en su arsenal. Según informes, miembros del Estado Islámico están desarrollando misiles tierra-aire que pueden utilizarse en ataques contra aviones de pasajeros y aviones militares que vuelan sobre los territorios controlados.

La parte más desconcertante de la revelación está relacionada con la existencia de un laboratorio secreto de investigación y desarrollo en Siria que también ha diseñado coches bomba de alta tecnología. Los periodistas de Sky News obtuvieron un video de los combatientes del Ejército Libre Sirio que muestra un taller equipado con herramientas sofisticadas.

Las imágenes proporcionadas a Sky News también muestra un coche controlado a distancia que se puede utilizar en los ataques sin conductor. El video muestra que los ingenieros del estado islámico han diseñado maniquíes de «conductor» con termostatos autorreguladores. Los maniquíes utilizan los termostatos para producir la firma de calor de los seres humanos para engañar a los escáneres de IR utilizados para una medida física para proteger el objetivo potencial (es decir, embajadas, oficinas gubernamentales).

Vamos a cerrar con un vistazo a las nuevas tendencias, los expertos en seguridad temen la posibilidad de ataques cibernéticos completamente gestionados por células aisladas. Estos ataques pueden causar sabotaje o la divulgación de información sensible con grave repercusión en la seguridad nacional.

El terrorismo está asumiendo aún más una connotación global también gracias a las nuevas tecnologías. El terrorismo representa una de las principales amenazas a la sociedad moderna confirmada por los expertos que se reunieron en el Foro Económico Mundial 2016.