Cuando todo el mundo daba por sentado en la tarde de ayer que el ransomware que se había expandido por varios países era de la familia Petya, en KasperskyLab negaron la mayor y afirmaron que se trataba de una variante a la que bautizaron después como NotPetya y, por último, como ExPetr.

Los investigadores de la empresa de antivirus rusa han publicado en un comunicado subido a Twitter pasadas las diez de la noche de ayer que, si bien varias cadenas de caracteres son exactamente parecidas a Petya, su funcionalidad es «completamente diferente».

Ello les llevó a afirmar que estamos ante un nuevo tipo de ransomware «nunca visto» hasta ahora.

En un comunicado, Kaspersky aseguró que estábamos ante un ‘ransomware’ completamente diferente

En la tarde de ayer, el CCN-CERN emitió una alerta por una campaña de ransomware que afectaba a Windows. Como tal se dedicaba a cifrar «el sistema operativo o disco» y manifestaban que su propagación es similar a WannaCry, porque una vez infectado un equipo puede propagarse por el resto de sistemas que estén conectados a una misma red.

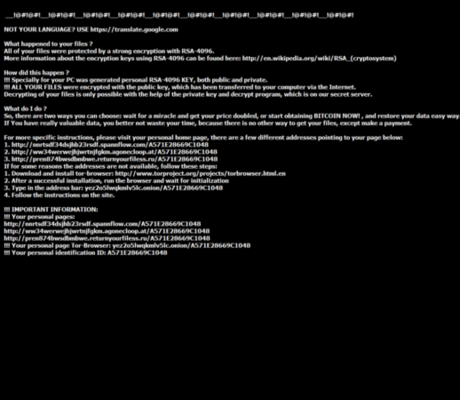

Una vez infectados los archivos de un determinado equipo, sale el preceptivo cartel donde se exige un pago para el descifrado de los archivos secuestrados. En esta ocasión se exigió un rescate de 300 dólares.

Junto a esto, el CCN-CERT facilitó en esa alerta el enlace a dos informes donde se especifican los pasos para desinfectar y recuperar los archivos. En cualquier caso, este organismo recomienda conservar los archivos cifrados por si finalmente se pueden recuperar.

Hasta media tarde empresas de seguridad y expertos creían tener bien fichado este tipo de software malicioso mediante el cual se exige rescate. Como ya se ha dicho, lo habían clasificado como miembro de la familia Petya o Petrwrap.

Pasadas las seis y media de la tarde más o menos, la empresa de software antivirus rusa rompía todos los esquemas en un comunicado subido a su cuenta de Twitter. Tras análisis «preliminares» lo que creían que era una versión más de Petya no era tal, como ya se ha dicho al principio de esta información.

Lo definían como «un ataque complejo» que implicaba varios vectores. En ese momento hablaban de hasta 2000 usuarios atacados y afirmaban que se había extendido por varios países, siendo Rusia y Ucrania los más afectados, algo que han matenido también en el comunicado que subieron a Twitter unas horas después.

Cuidado con las cifras de países más afectados: depende del antivirus

Polonia, Italia, Reino Unido, Francia, Alemania, Estados Unidos «y otros» entre los afectados, enumera Kaspersky.

Entre esos «otros» está España aunque Josep Albors, responsable del laboratorio de ESET España, matiza que nuestro país no era el más afectado, de hecho, escribió en un tuit que ni siquiera se encontraba entre los diez primeros, aunque había «algunas empresas afectadas».

Los últimos datos desgranados por este investigador sacados de los datos de telemetría de ESET, revelaron que Ucrania era el país más afectado «con mucha diferencia sobre el segundo» que según los cálculos de ESET no es Rusia sino Italia. Detrás vendrían Israel y Serbia.

España ni siquiera está entre los diez países más afectados por esta oleada

Llegados a este punto Albors puntualizó que estos datos no se deben tomar como un dogma de fe, ya que como explicó a merca2 «dependen de la implementación de cada casa antivirus en sus respectivos países».

O lo que es lo mismo, Kaspersky, como hemos señalado, indicó que Rusia es el segundo país con mayor número de ataques detectados, lo que es normal si tenemos en cuenta que es una empresa con «mucha presencia en su tierra natal», es decir, en este país euroasiático.

En el curso de sus investigaciones, Albors afirmó a través de Twitter que el uso de la herramienta PsExec que utiliza este ransomware para expandirse por la red una vez que ha entrado por medio de EternalBlue le parecía «curioso pero lógico».

Hay una herramienta «desarrollada por un grupo interno de Microsoft» que puede usarse con fines maliciosos, señala un experto

La razón de esta percepción, explicó en declaraciones a merca2, se debe a que PsExec «está desarrollada por un grupo interno de Microsoft» y se usa normalmente como sustituto de Telnet. PsExec «viene muy bien para comunicar sistemas».

Su uso con fines maliciosos «no es extraño, ya que se ha visto en otras utilidades», como TeamViewer, para «tomar el control de sistemas». Lo que le parece curioso en este sentido es que hayan optado por utilizar una de Microsoft en lugar de desarrollar una propia. «Optimización de recursos», apunta con ironía.

¿Qué atacante envía un ‘email’ envenenado cuando tiene EternalBlue?

Kaspersky España publicó un post en su blog corporativo donde afirmaba que incluso había investigadores que en un principio pensaban que se encontraban ante una variante de WannaCry, algo que la compañía daba por absolutamente descartado.

Aunque sí es cierto que, al igual que en la campaña del pasado 12 de mayo, ExPetr utiliza según Kaspersky una versión modificada del exploit EternalBlue que fue sustraído a un grupo asociado a la NSA llamado Equation Group.

El conocido grupo Shadow Brokers lo publicó «tras ver que nadie pagaba por esos exploits que ellos sacaron a subasta», recuerda Albors. Quienquiera que esté detrás de ExPetr también empleó además otra modificación de EternalRomance, de acuerdo con el análisis de Kaspersky.

Al igual que en su día WannaCry, este ‘ransomware’ también utiliza una modificación de EternalBlue

¿Por qué ese uso recurrente de EternalBlue? No es precisamente por la optimización de recursos como apuntaba irónicamente Albors respecto a PsExec.

«Está claro», explica Albors que ello se debe a que «permite infectar sistemas vulnerables sin tener que depender de que el usuario ejecute un archivo» o haga clic en un enlace. Basta con un sistema vulnerable con el puerto 445 accesible.

Gracias a EternalBlue es posible, opina este experto de ESET, que los atacantes lo tuvieran fácil para infectar máquinas que todavía no hubieran sido adecuadamente parcheadas sin tener que utilizar como vector compromer el servicio MeDoc que al parecer usan varias empresas para actualizar programas, como sí ocurrió en Ucrania.