En su libro Cybershock, Winn Schwartau reflexiona sobre algunos posibles efectos, de un acto de terrorismo concreto, de un ataque con pulsos electromagnéticos (EMP) bien orquestado contra las infraestructuras de Occidente. Wall Street u otros sistemas bancarios podrían ser atacados, resultando en sucesivos fracasos y enormes pérdidas financieras. Los sistemas de aviación y de orientación de las aeronaves podrían verse sobrecargados por una radiofrecuencia de alta energía específica, que podría provocar condiciones potencialmente mortales.

El equipo médico podría funcionar mal bajo el ataque de picos de energía intensa, poniendo muchas vidas humanas en riesgo. Los servicios de emergencia municipales podrían terminar en devastadores atascos de microondas de banda ancha, y las líneas eléctricas y los transformadores podrían actuar como conductores altamente eficientes para transmitir corrientes masivas a las empresas y subestaciones, provocando apagones regionales.

Los grupos terroristas se están volviendo internacionales, dedicados, organizados y estructurados y, año tras año, emergen como una gran amenaza para la paz y la prosperidad. Ellos dependen cada vez más de la tecnología para ser más letales, peligrosos y difíciles de combatir.

Sus motivos no se limitan a objetivos políticos, sino también religiosos o ideológicos. Las tecnologías modernas se están adaptando para coordinar y apoyar eficazmente sus actividades, recaudar dinero y difundir información y propaganda. Por ejemplo, utilizando TI e Internet, los terroristas han desarrollado sofisticadas y versátiles técnicas de comunicación, como ya explicamos largo y tendido. Bill Clinton, ex presidente de los Estados Unidos, declaró: «Nuestra seguridad cada día se ve más desafiada por las amenazas no tradicionales de los adversarios, tanto antiguos como nuevos, no sólo los regímenes hostiles sino también los delincuentes y terroristas internacionales que no pueden derrotarnos en los teatros tradicionales de Batalla, sino que busquen nuevas formas de atacar mediante la explotación de nuevas tecnologías y la creciente apertura del mundo«.

Tecnologías actuales utilizadas para combatir el terrorismo

Existe una necesidad urgente de aprovechar a nivel internacional la experiencia y los programas de investigación para desarrollar tecnologías nuevas y mejoradas para combatir el terrorismo. Se espera que esto ayude a prevenir los ataques terroristas y a proporcionar a los militares capacidades mejoradas para detectar, interrumpir y perseguir a los terroristas.

También es necesario proporcionar la capacidad para hacer frente a los efectos de las armas químicas, biológicas, radiológicas y nucleares. En la actualidad, se han desplegado diversas herramientas y técnicas tecnológicas para combatir el terrorismo. Algunas de estas tecnologías son bastante maduras, mientras que otras muestran un gran potencial, pero todavía requieren algunos años de investigación y desarrollo antes de que éstos sean plenamente operacionales.

Sin embargo, todas las tecnologías comparten una característica común: ofrecen importantes soluciones potenciales para hacer frente a las preocupaciones más urgentes contra el terrorismo.

Las tecnologías son:

- Armas de energía dirigida

- Armas no letales

- Nanotecnología

- Biometría

- Tecnologías de minería y análisis de datos

- Operaciones centradas en la red

Armas de energía dirigida

Estas armas generan haces de muy alta potencia, como rayos láser y radiaciones de microondas que están enfocados precisamente para alcanzar objetivos con partículas subatómicas, tanto para rastrear como para destruir.

Las armas de energía dirigida tienen la capacidad de provocar bajas, desactivar blancos en tierra, aire y mar, y proporcionar una defensa activa contra las amenazas de artillería, cohetes, morteros, misiles y vehículos aéreos no tripulados.

Armas no letales

Éstos se emplean para incapacitar personal o materialmente mientras que minimizan muertes y daño indeseado a la cualidad y al ambiente. Sus funciones incluyen la prevención o la neutralización de los medios de transporte, tales como vehículos, buques o aviones, incluidos los de armas de destrucción masiva.

Las tecnologías utilizadas incluyen sistemas acústicos, productos químicos, sistemas de comunicaciones, sistemas electromagnéticos y eléctricos, redes y otros sistemas mecánicos, tecnologías de la información, dispositivos ópticos, proyectiles no penetrantes y municiones, entre otros. Estos pueden ser integrados con sistemas para hacerlos más efectivos y discriminatorios.

Nanotecnología.

La nanotecnología implica el desarrollo de materiales y sistemas completos a niveles atómicos, moleculares o macromoleculares donde las dimensiones caen en el rango de uno a 100 nanómetros. La fabricación a tal escala nano ofrece capacidades únicas, y los materiales se pueden hacer para tener características específicas.

Entre las aplicaciones antiterroristas, los sensores que utilizan la nanotecnología son los más importantes. Los sensores a escala nano forman un enlace químico débil con la sustancia y luego cambian sus propiedades en respuesta (como cambio de color, o un cambio en la conductividad, fluorescencia o peso). Como una herramienta antiterrorista, las nanotecnologías están relativamente en su etapa de infancia frente a otras tecnologías.

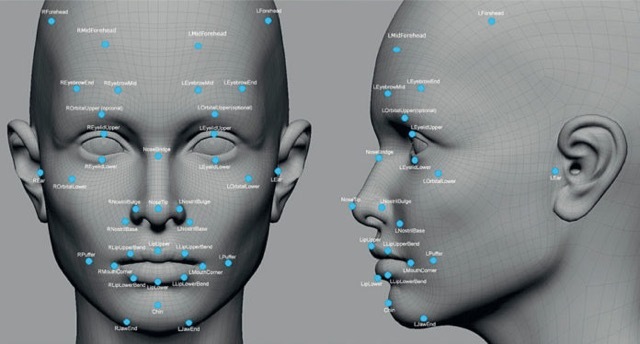

Biometría

Esto se refiere a las características físicas o de comportamiento únicas registradas de los individuos. Estos son más fiables y más difíciles de olvidar, perder, robar, falsificar o ser descubierto. La biometría se puede utilizar para la verificación o la identificación. Para la identificación, la persona presentada biométrica se compara con todas las plantillas biométricas dentro de una base de datos.

Cinco tipos principales de tecnologías biométricas disponibles en la actualidad son:

- Reconocimiento del iris que se basa en un anillo de color distintivo que rodea la pupila del ojo

- Geometría de la mano que se basa en las medidas de los dedos, las distancias entre las articulaciones y las formas de los nudillos

- Reconocimiento de huellas dactilares que se basa en las características de las impresiones realizadas por crestas distintas en la yema de los dedos

- Reconocimiento facial que identifica a los individuos analizando características faciales tales como los contornos superiores de los receptáculos oculares o los lados de la boca

- Reconocimiento de voz basado en las diferencias de voz

Tecnologías de minería y análisis de datos

La minería de datos y las tecnologías de análisis se utilizan para analizar los datos históricos y actuales en línea para la predicción y la descripción mediante la identificación de patrones y anomalías de la vasta base de datos.

La predicción implica el uso de variables en la base de datos para predecir valores desconocidos o futuros de otras variables de interés.

La descripción implica aumentar el conocimiento sobre una variable o conjunto de datos encontrando información relacionada para obtener patrones interpretables por humanos que describen los datos.

El rastro de los terroristas es a menudo indistinguible de la masa de datos comerciales y gubernamentales. Las técnicas de investigación tradicionales siguen un intrincado proceso de búsqueda de información relacionada con un individuo. Esto se vuelve cada vez más problemático a medida que se dispone de más información.

Operaciones centradas en la red

Estas operaciones aumentan la eficacia y la eficiencia operacionales mediante la conexión de sensores, tomadores de decisiones, agencias policiales y gestores de desastres para lograr una mayor velocidad de operaciones, mayor seguridad, menor vulnerabilidad a acciones hostiles y auto-sincronización. Los sistemas de los niveles locales de los nacionales pueden integrarse en una red para abordar la lucha contra el terrorismo.

Proteger las tecnologías para el futuro

Los niveles actuales de tecnología disponibles son en realidad inadecuados para hacer frente al alcance y la gravedad potencial de la amenaza terrorista. Es necesario permanecer siempre un paso por delante de los terroristas y desarrollar sistemas de seguridad que sean capaces de proteger al público, salvaguardando sus libertades, viajes y actividades comerciales, de manera proactiva. Esto requiere visión, estrategia y optimización para permitir seleccionar las tecnologías más cruciales capaces de proporcionar la máxima seguridad para los recursos invertidos. También es necesaria la máxima flexibilidad para hacer frente a una amplia gama de amenazas.

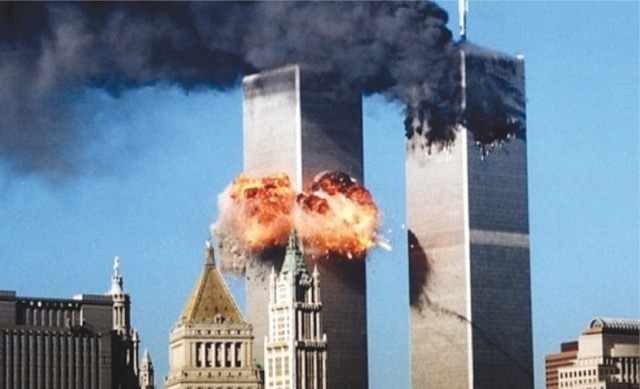

El gigante de aviación Boeing y otros grandes fabricantes de aviones están en proceso de desarrollar una tecnología de control remoto para pilotar un avión comercial. Si esta tecnología hubiera estado disponible en 2001, tal vez los ataques terroristas del 11 de septiembre contra el World Trade Center y el Pentágono, que mataron a casi 3000 personas, podrían haberse evitado.

Biometría

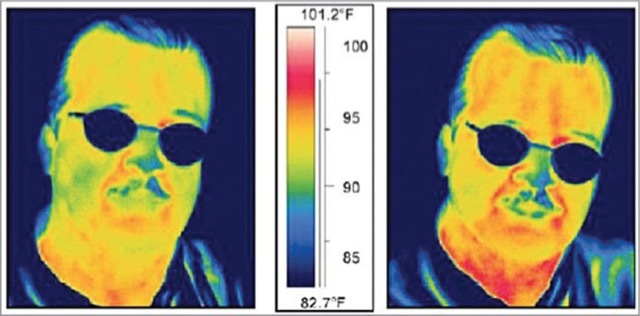

Hay trabajos de investigación y desarrollo en curso para opciones biométricas útiles que incluyen exploraciones de venas, termografías faciales, ADN, detección de olores, mediciones de pulso sanguíneo, reconocimiento de patrones de piel, identificación de las uñas, reconocimiento de la marcha y reconocimiento de la forma de la oreja.

Los investigadores también han imaginado la combinación de video vigilancia sofisticada en los aeropuertos con software que analiza, por ejemplo, las expresiones faciales de los signos de mentir. Los investigadores también están desarrollando dispositivos que pueden escanear de forma remota la presión sanguínea y las frecuencias cardíacas irregulares, para que sirvan como datos complementarios.

Ropa

En el futuro, es posible que los comandantes de vuelo y la tripulación se vestirán con uniformes que también sirven como armadura. Un equipo de ingenieros químicos está investigando la posibilidad de desarrollar una tela delgada, pero súper fuerte, mediante la unión de 300 capas alternas de arcilla y polímero.

Algunos científicos de Estados Unidos, Europa y China se han unido al algodón ordinario con boro súper duro para crear un tubo de nano-tubo de boro que sea lo suficientemente ligero y flexible como para ser puesto como una camiseta, e incluso podría proteger el cuerpo de una bala.

Robust hashing

El “Robust hashing” es una innovadora herramienta futurista contra el video en línea de violencia, decapitaciones y críticas antioccidentales que se utilizan para atraer a nuevas personas al redil de los terroristas y para extender el odio y la violencia.

Estos videos están siendo ampliamente utilizados por grupos como ISIS y Talibán. Estos se están multiplicando a la velocidad del rayo en los sitios de redes sociales. Se está desarrollando una herramienta de software que crea una huella digital exclusiva para cualquier video que pueda usarse para buscar automáticamente copias tan pronto como se cargan, y esto no requiere intervención o juicio humano.

Los vídeos se editan o incluso se modifican. Por ejemplo, un anuncio puede insertarse haciendo el video un poco más. Sin embargo, la nueva tecnología supera eso ya que funciona combinando pequeños fragmentos del video. Una vez que un video ha sido etiquetado como relacionado con el terrorismo por un espectador, se crea un hash robusto y se coloca en una base de datos, supervisada por Counter.

Proyecto Extremismo

Esta base de datos es utilizada por varios sitios de redes sociales como Facebook y Twitter para que puedan impedir automáticamente la carga de este contenido.

Aunque hoy en día varios servicios de medios sociales y en línea están eliminando manuales de incitación al terrorismo manualmente, se espera que en el futuro se haga de forma automática, haciendo que todo el proceso sea mucho más eficiente y efectivo.

Sin embargo, este software viene con sus propios problemas ya que también puede borrar automáticamente videos inofensivos como un clip de una película que tiene violencia. Además, el terrorismo de un hombre podría resultar ser la protesta social de otro hombre.

Punto final

La amenaza terrorista contra el mundo libre es global, seria, desafiante y persistente. Los medios y las tecnologías que son prácticos, asequibles y pueden contrarrestar la grave amenaza del terrorismo deben desarrollarse utilizando esfuerzos conjuntos a nivel mundial.

Existen muchos obstáculos y desafíos, como el enorme gasto que implica, dado el alto costo de adquirir y adoptar una tecnología y la escasez de recursos necesarios, especialmente las habilidades humanas, así como las instalaciones y el equipo.

Cualquier nueva tecnología también puede crear consecuencias no deseadas, generar responsabilidades inesperadas y producir contaminación ambiental y reacciones adversas del público.

Además, las nuevas tecnologías y sistemas tendrán importantes problemas de capacitación y desarrollo de líderes. Son muchos los obstáculos que se oponen a la creación de tecnologías antiterroristas que son pasos adelante en comparación con los utilizados por los terroristas. Por lo tanto, varios países necesitan crear una visión y desarrollar políticas que ayuden a superar las barreras a la innovación.