En la ciudad costera de Sinpo, situada en la parte oriental de Corea del Norte, hay una base de submarinos. Ese fue el lugar escogido por las autoridades del país más hermético del mundo para probar un nuevo misil el domingo pasado.

Las fuentes militares estadounidenses en la zona fueron claras, según recoge The Guardian. Dicho “misil” estalló en el aire, “casi inmediatamente” después del lanzamiento.

Culminaba con este fracaso la demostración de fuerza del régimen personalista de Kim-Jong-un que había comenzado el sábado con un notorio desfile militar.

El misil estalló nada más lanzarse

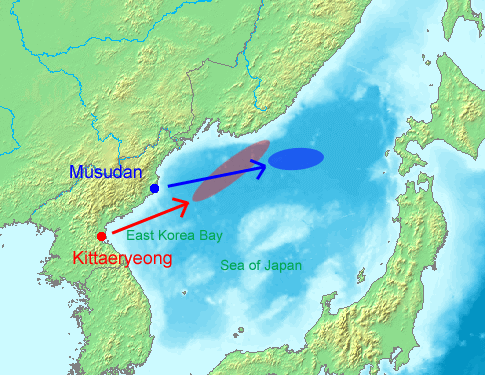

Con el fiasco del domingo llueve sobre mojado. Casi exactamente por las mismas fechas, el 15 de abril del año pasado, se produjo un hecho parecido cuando conmemoraban el aniversario del nacimiento de Kim-Il-sung lanzando un misil Masudan.

Cuando un hecho semejante se repite más de una vez, quizá es lógico empezar a descartar la casualidad. ¿Un fallo debido a la pobreza de las infraestructuras de ese país?

Un antiguo secretario de Exteriores británico, Malcolm Rifkind, se decanta por otra posibilidad: “existe la aguda convicción del éxito de Estados Unidos a la hora de hacer fracasar estos intentos mediante métodos cibernéticos”, afirmó ante la BBC, de acuerdo a lo recogido por el Sidney Morning Herald.

Un exalto cargo de Reino Unido considera que existe la convicción respecto al éxito de un posible sabotaje de Estados Unidos

El experto en ciberguerra e inteligencia, David Kennedy, fue todavía más rotundo en sus palabras recogidas por Business Insider, y publicadas también en el sitio Daily Caller poco más de una semana antes del incidente del domingo:

“Es posible al 100% que Estados Unidos pueda prevenir un ataque nuclear hackeando un misil de Corea del Norte”.

La posibilidad del hackeo dejó de ser una mera especulación para pasar a ser un serio indicio cuando varios medios anglosajones de importancia se hicieron eco de un reportaje del 4 de marzo publicado por el New York Times.

Un reportaje del ‘NYT’ afirma que Obama ordenó incrementar los ataques cibernéticos contra el programa de misiles de Corea del Norte

En el mismo se asegura que el anterior presidente de EE.UU., Barack Obama, ordenó a altos mandos del Pentágono “incrementar los ataques cibernéticos y electrónicos contra el programa de misiles de Corea del Norte en 2014”.

El programa pareció “exitoso”, tomando como referencia que el 88% de los lanzamientos de Corea del Norte resultaban fallidos y seguían el mismo patrón que el domingo pasado, es decir, explotaban justo después de efectuarse el lanzamiento.

¿Cómo se infecta un sistema informático en un país tan aislado?

El experto en ciberseguridad, criptografía y peritaje informático forense, Fernando Acero, considera razonable esta posibilidad empleando lo que se conoce como una APT (Amenaza Persistente Avanzada).

Un precedente de esto es Stuxnet, el gusano que infectó los programas que controlaban las centrifugadoras de la planta nuclear de Natanz en Irán.

Por muy hermético que sea un sistema operativo, si no se actualiza es susceptible de sufrir ataques

Por mucho que un sistema esté aislado “es necesario actualizarlo, por lo que siempre hay un resquicio para contaminarlo”, explica Acero a merca2.

Otra opción, destaca el experto, sería “contaminar la cadena de suministros”. Y pone como ejemplo lo ocurrido en Afganistán con Estados Unidos en 1996: “los rusos les metieron una APT contaminando todos los discos duros USB que se vendían en las tiendas de Kabul”.

Por supuesto, concluye su explicación Acero, no se puede descartar la actuación de quien fue la estrella de la Guerra Fría, el insider.

Los rusos contaminaron los discos duros USB de Kabul en una operación contra Estados Unidos en 1996

Es aquel empleado de una empresa o funcionario de un organismo público que trabaja en realidad en favor de intereses ajenos a quienes lo han contratado.

Cuando hace su aparición la figura del insider, ni siquiera se está a salvo auditando cada línea de código del programa que un gobierno concreto quiera utilizar para gestionar sus instalaciones.

De ahí el interés, opina Acero, que puede tener Estados Unidos en propagar el posible hackeo de los misiles norcoreanos.

Contra un topo que trabaja desde dentro ni siquiera sirve auditar cada línea de código

“Aunque no hubieran logrado infectar el sistema, una vez que ha fracasado el lanzamiento, sembrar una duda de forma creíble” puede reportar grandes beneficios.

“Imagina tener que revisar todos los sistemas asociados a la fabricación y control del misil para ver si hay algo raro”, ejemplifica para estimar que esa sombra de sospecha puede retrasar el programa de misiles “meses” o, directamente, “años” si hacen exámenes realmente concienzudos.

Es más difícil el aislamiento tecnológico que el político

El hermetismo tecnológico es bastante “relativo” en la actualidad, aprecia Acero. Y es que fabricar software, firmware y hardware además de ser realmente complicado es muy costoso.

No obstante, Corea del Norte sí llegó a desarrollar un sistema operativo a partir de Linux conocido como Red Star, por lo que para Acero ya entrañaría una contradicción a la hora de calificarlo como “propio” del régimen.

RedStar es un sistema operativo norcoreano fabricado a partir de Linux

Los fallos descubiertos en Linux podrían estar presentes también, por lo tanto, en Red Star. Se ha dicho que precisamente este ánimo de crear un sistema operativo propio basado en otro de software libre puede tener como finalidad facilitar el espionaje de la población mediante el programa creado.

Eso es lo que, según este especialista informático, se ha pensado pero no descarta que se deba también a que una manera de crear un sistema realmente seguro sea empleando como base tecnológica un software libre.

El ‘software’ libre permite ver las ‘tripas’ del sistema operativo

Como es sabido, este tipo de software, tiene la ventaja de que cualquiera puede ver sus entrañas y detectar vulnerabilidades.

RedStar: la pérdida de la piedra filosofal del aislamiento informático

Sin embargo, Red Star tiene otro problema bastante más grave para la dictadura del país asiático que los fallos heredados de Linux: se ha podido descargar y analizar no ya fuera de Corea del Norte, sino en Occidente.

Todo ocurrió entre los dos extremos del año 2015.

Una de las últimas versiones del sistema operativo norcoreano se filtró a Occidente

En enero de ese año, Motherboard publicó un artículo donde informaba de la filtración durante aquellos días de la versión RedStar OS 3.0.

Un usuario con el apodo de Slipstream lo subió a Pastebin, un portal que permite la publicación de mensajes anónimos que se mantienen visibles ahí durante un tiempo limitado.

El internauta en cuestión llevaba desde 2014 jactándose de sacar datos “del culo de Corea del Norte”.

En ese mismo artículo, un antiguo trabajador de Google y experto informático, Will Scott, dijo haber tenido la oportunidad de enseñar informática en la Universidad de Ciencia y Tecnología de Pyonyang.

Un informático que trabajó en Corea del Norte afirmó haber visto a más gente trabajando con Windows 7 que con RedStar

Manifestó que la versión RedStar 3 no se encontraba tan ampliamente distribuida entre los usuarios norcoreanos. Por el contrario, él vio a más gente trabajando a menudo con Windows 7, por lo que dedujo que el uso de Red Star se encontraba restringido al sector industrial.

De hecho, la última versión citada, RedStar OS, ni siquiera estaba disponible en Corea del Norte, reveló el informático.

En diciembre, también de ese año, The Guardian sacó a la luz las investigaciones de los técnicos de la compañía de seguridad informática alemana ERNW Niklaus Schiess y Florian Grunow.

El mismo informático aseguró que la última versión de RedStar filtrada a Occidente ni siquiera estaba disponible en Corea del Norte

Aseguraron en una conferencia haber descargado el sistema operativo de una página ajena a Corea del Norte -no dijeron si se trataba de Pastebin- y haber analizado detenidamente su código.

Por mucho que procediera de software libre, quien controlaba el diseño del sistema controlaba la mayor parte del código.

Según los alemanes, era único en aspectos tales como los archivos encriptados que respondían a una versión propia norcoreana, lo que los hacía muy difícil de comprometer.

El sistema operativo norcoreano es difícil de comprometer

Si alguien intentaba modificar funciones esenciales como desactivar las revisiones del antivirus o el cortafuegos, automáticamente salía un mensaje de error o simplemente se reiniciaba.

Los investigadores de la empresa alemana sugirieron que precisamente el toque personal norcoreano iba encaminado a evitar a toda costa que una agencia de inteligencia extranjera pudiera comprometer el sistema.

Actualización de 21 de abril de 2017: cuando se habla de la operación atribuida a los rusos para comprometer los sistemas de los militares estadounidenses mediante la infección de los discos duros USB de las tiendas de Kabul en 1996, la fecha que en realidad debería figurar es 2008.